Was ist Zero Trust Security?

Zero Trust Security ist ein modernes Sicherheitskonzept, das auf einem klaren Prinzip basiert: „Never trust, always verify“.

Im Gegensatz zu klassischen IT-Sicherheitsmodellen, die auf einem vertrauenswürdigen Perimeter (z. B. Unternehmensnetzwerk) beruhen, geht Zero Trust davon aus, dass kein Gerät, Nutzer oder Service automatisch vertrauenswürdig ist – weder innerhalb noch außerhalb des Netzwerks.

1. Das wichtigste in Kürze:

- Kein automatisches Vertrauen – jeder Zugriff muss überprüft werden

- Identitätsbasierte Sicherheit – Nutzer, Geräte und Anwendungen werden eindeutig authentifiziert

- Weniger Risiko durch „Least Privilege“ – Zugriffsrechte nur so weit wie nötig

- Kontinuierliches Monitoring – Zugriffe und Aktivitäten werden permanent überwacht

- Cloud- & Remote-Ready – ideal für Homeoffice, hybride Arbeitsmodelle und Multi-Cloud-Umgebungen

- Compliance & Nachvollziehbarkeit – DSGVO, ISO 27001 & KRITIS leichter erfüllbar

2. Warum ist Zero Trust so wichtig?

Die IT-Sicherheit steht vor einem Paradigmenwechsel. Klassische perimeterbasierte Schutzmodelle stoßen in Zeiten von Cloud-Services, Homeoffice und mobilen Geräten an ihre Grenzen. Unternehmen benötigen einen Ansatz, der Sicherheit nicht nur am Netzwerkrand, sondern überall und jederzeit gewährleistet – und genau das leistet Zero Trust.

Die digitale Arbeitswelt verändert sich rasant: Homeoffice, Cloud-Services und mobile Endgeräte haben klassische Netzwerkgrenzen nahezu aufgelöst. Gleichzeitig nehmen Cyberangriffe wie Phishing, Ransomware oder Insider-Bedrohungen deutlich zu. Unternehmen stehen damit vor der Herausforderung, nicht nur sensible Daten zuverlässig zu schützen, sondern auch gesetzliche Vorgaben wie DSGVO, ISO 27001 oder KRITIS einzuhalten. Genau hier setzt Zero Trust an: Durch konsequente Authentifizierung, Autorisierung und kontinuierliche Überwachung sorgt das Modell jederzeit und überall für ein hohes Maß an Sicherheit.

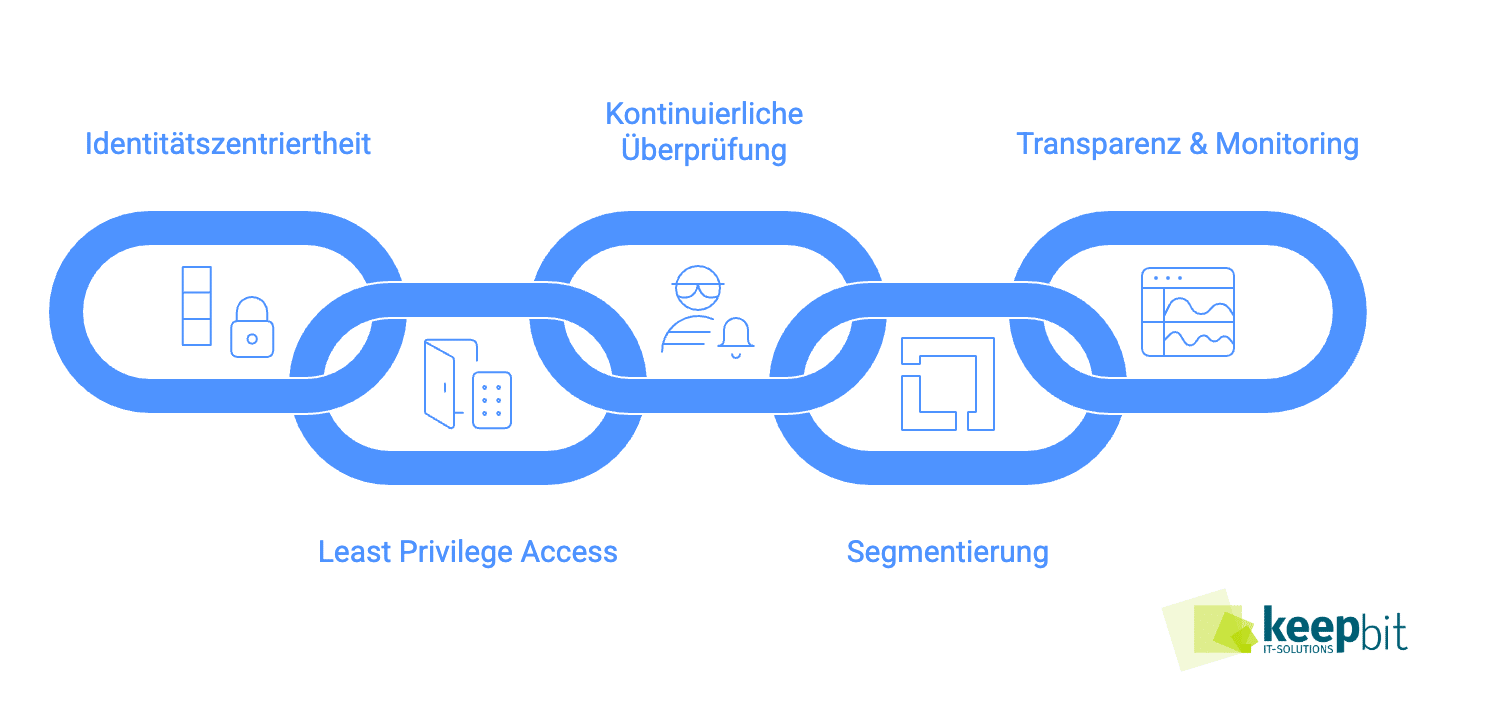

3. Die Kernprinzipien von Zero Trust

- Identität im Mittelpunkt: Jeder Zugriff basiert auf einer sicheren Identifizierung – Nutzer, Geräte und Anwendungen.

- Least Privilege Access: Nutzer erhalten nur die minimal notwendigen Rechte.

- Kontinuierliche Überprüfung: Zugriffe werden laufend überwacht und neu bewertet.

- Segmentierung: Netzwerke und Systeme werden in kleine Einheiten zerlegt, um Angriffsflächen zu minimieren.

- Transparenz & Monitoring: Alle Aktivitäten werden in Echtzeit überwacht und analysiert.

4. Vorteile von Zero Trust Security

Vorteil 1: Höhere Sicherheit gegen externe und interne Angriffe

Vorteil 2: Schutz sensibler Daten und Cloud-Anwendungen

Vorteil 3: Bessere Compliance durch Nachvollziehbarkeit

Vorteil 4: Weniger Risiko bei Remote Work und hybriden Arbeitsmodellen

Vorteil 5: Skalierbar und zukunftssicher für moderne IT-Infrastrukturen

5. Risiken und Herausforderungen von Zero Trust

Trotz der vielen Vorteile bringt Zero Trust auch Hürden mit sich. Die Einführung ist komplex und erfordert oft eine grundlegende Umstrukturierung der bestehenden IT-Architektur. Unternehmen müssen in neue Technologien wie Identity & Access Management, SIEM-Systeme oder Netzwerksegmentierung investieren – was mit zusätzlichen Kosten verbunden sein kann. Zudem ist ein kultureller Wandel notwendig: Mitarbeitende müssen lernen, mit strengeren Authentifizierungs- und Autorisierungsprozessen umzugehen. Wer diese Herausforderungen jedoch frühzeitig adressiert, schafft die Basis für eine nachhaltige Sicherheitsstrategie.

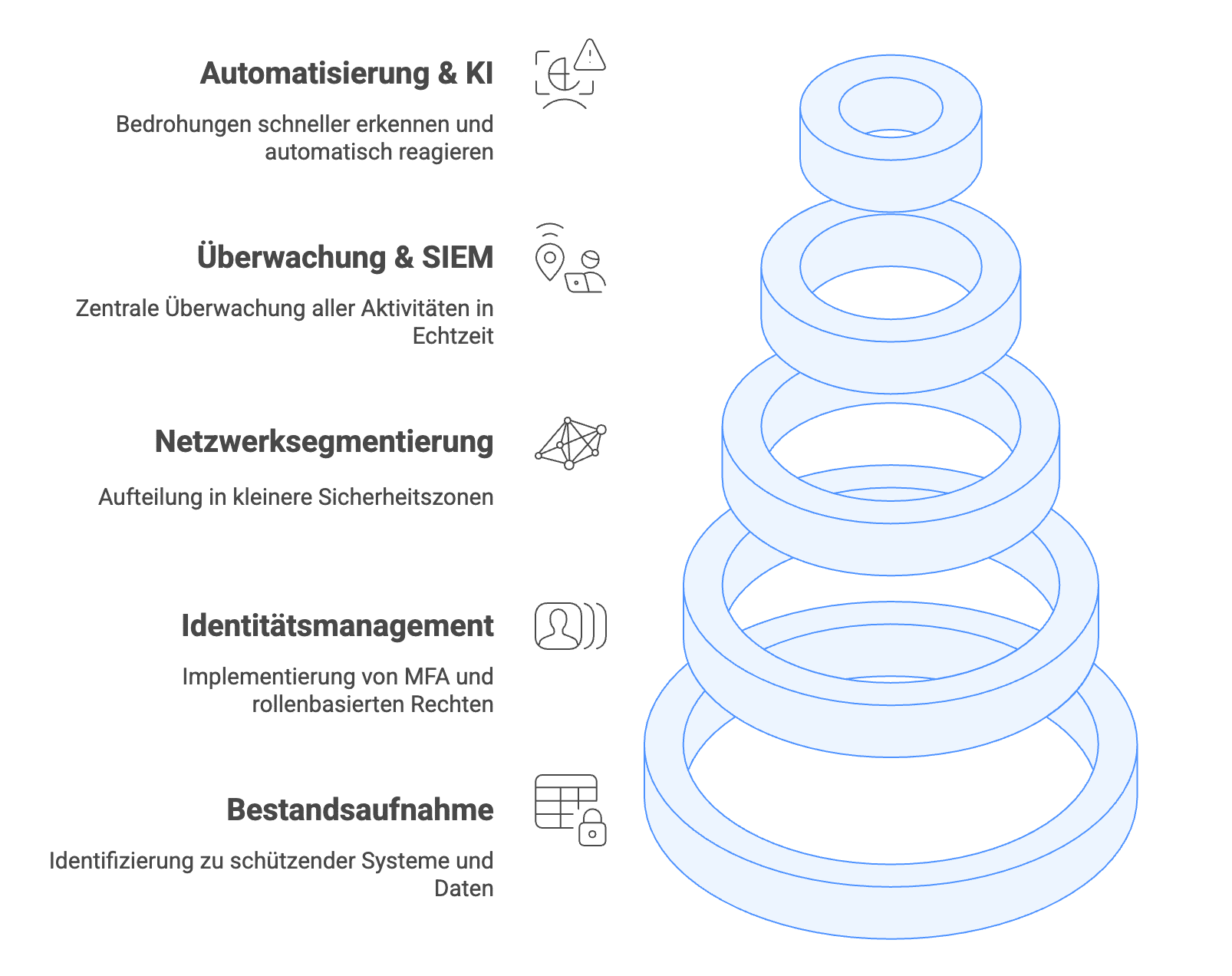

6. Umsetzung in der Praxis

Ein Zero-Trust-Ansatz wird nicht „auf Knopfdruck“ eingeführt, sondern Schritt für Schritt umgesetzt:

6.1 Praxisbeispiel: Zero Trust im Mittelstand

Ein mittelständisches Produktionsunternehmen setzte bisher auf klassische Firewalls und Netzwerkgrenzen. Mit zunehmendem Einsatz von Cloud-Services und Homeoffice stiegen die Sicherheitsrisiken spürbar.

Die Lösung: Einführung von Multi-Faktor-Authentifizierung, konsequente Netzwerksegmentierung und die Integration eines SIEM-Systems für kontinuierliches Monitoring.

Das Ergebnis: Reduzierung der Angriffsfläche, deutliche Minimierung von Sicherheitsvorfällen und ein messbarer Zuwachs an Vertrauen bei Kunden und Partnern.

7. Die keepbit: Ihr Partner für Zero Trust

Bei der keepbit unterstützen wir Unternehmen dabei, Zero Trust Security in der Praxis umzusetzen – von der ersten Analyse bis zur laufenden Betreuung. Wir kombinieren:

- Beratung & Strategie – Bewertung Ihrer aktuellen IT-Sicherheitsarchitektur

- Technische Umsetzung – Multi-Faktor-Authentifizierung, Rollen- & Rechtemanagement, Netzwerksegmentierung

- Laufendes Monitoring – SIEM-Systeme, automatisierte Bedrohungserkennung, Reporting

- Compliance-Support – Unterstützung bei DSGVO, ISO 27001 und branchenspezifischen Vorgaben

Das Ergebnis: Mehr Sicherheit, weniger Risiko und eine resiliente digitale Infrastruktur – maßgeschneidert für Ihr Unternehmen.

8. Häufig gestellte Fragen

8.1 Was ist der Unterschied zwischen Zero Trust und klassischer Netzwerksicherheit?

Klassische Modelle vertrauen allem innerhalb des Netzwerks, während Zero Trust jeden Zugriff – intern wie extern – kontinuierlich überprüft.

8.2 Wie lange dauert die Einführung von Zero Trust in einem Unternehmen?

Das hängt von Größe und Komplexität ab. Erste Schritte wie MFA lassen sich schnell umsetzen, ein vollständiges Zero-Trust-Modell erfordert jedoch meist mehrere Monate.

8.3 Ist Zero Trust Pflicht für DSGVO oder ISO 27001?

Nein, aber es erleichtert die Einhaltung, da Zero Trust Prinzipien wie Zugriffskontrolle, Nachvollziehbarkeit und Datensicherheit optimal unterstützt.

8.4 Für welche Unternehmensgröße eignet sich Zero Trust?

Zero Trust ist für jede Unternehmensgröße relevant – vom KMU bis zum Konzern. Besonders Unternehmen mit Remote Work oder Cloud-Nutzung profitieren.

8.5 Welche Tools oder Technologien sind nötig, um Zero Trust umzusetzen?

Typische Komponenten sind Multi-Faktor-Authentifizierung, Identity & Access Management, Netzwerksegmentierung, SIEM-Systeme und Automatisierungslösungen.

9. Zero Trust ist die Zukunft der IT-Sicherheit

Zero Trust Security ist weit mehr als ein Trend – es ist ein zukunftssicheres Modell für Unternehmen, die ihre Daten, Systeme und Mitarbeiter nachhaltig schützen wollen.

Gerade in Zeiten von Cloud-Transformation, Remote Work und steigenden Cyberangriffen ist ein Zero-Trust-Ansatz unverzichtbar.