Penetrationstest im Unternehmen: Der komplette Leitfaden für effektive IT-Sicherheitsprüfungen

Ein einziger erfolgreicher Angriff kann sensible Daten gefährden, den Betrieb lahmlegen und immense Kosten verursachen. Doch wie lässt sich sicherstellen, dass Ihre IT-Infrastruktur wirklich geschützt ist?

Die Antwort liegt im Penetrationstest, einer gezielten Sicherheitsprüfung aus der Perspektive eines Hackers. Dabei simulieren IT-Security-Experten reale Angriffe, um Schwachstellen frühzeitig zu erkennen und zu beheben, bevor Cyberkriminelle sie ausnutzen können. Im Gegensatz zu automatisierten Scans kombinieren professionelle Pentests technisches Know-how mit Kreativität und strategischem Denken – für einen realistischen Einblick in Ihre tatsächliche Sicherheitslage.

1. Zentrale Erkenntnisse:

-

Ziel: Penetrationstests simulieren echte Angriffe, um Schwachstellen frühzeitig zu erkennen.

-

Ablauf: Vorbereitung, Informationsbeschaffung, Ausnutzung, Nachbereitung und Behebung.

-

Arten: Interne Tests prüfen interne Risiken, externe Angriffe kommen von außen.

-

Manuell vs. Automatisiert: Tools helfen, aber erfahrene Pentester sind entscheidend.

-

Häufigkeit: Empfohlen mindestens jährlich oder nach größeren IT-Änderungen.

-

Kosten-Nutzen: Günstiger als ein echter Angriff – schützt Daten und Reputation.

-

Compliance: In vielen Branchen gesetzlich oder normativ vorgeschrieben.

2. Was ist ein Penetrationstest?

Ein Penetrationstest ist eine systematische, autorisierte Sicherheitsprüfung, bei der IT-Security-Experten gezielt versuchen, in Ihre IT-Systeme einzudringen. Ziel ist es, potenzielle Schwachstellen aufzudecken, die echte Angreifer ausnutzen könnten, um auf sensible Daten zuzugreifen oder Ihre IT-Infrastruktur zu kompromittieren.

3. Penetrationstest vs. Schwachstellen-Scan

Viele verwechseln Penetrationstests mit automatisierten Schwachstellen-Scans. Der Unterschied ist jedoch fundamental:

Schwachstellen-Scan:

• Automatisierte Tools scannen Systeme nach bekannten Sicherheitslücken

• Identifiziert potenzielle Schwachstellen basierend auf Datenbanken

• Schnell und kostengünstig

• Keine Überprüfung, ob Schwachstellen tatsächlich ausnutzbar sind

• Liefert oft viele False Positives

Penetrationstest:

• Kombination aus automatisierten und manuellen Techniken

• Pentester versuchen aktiv, identifizierte Schwachstellen auszunutzen

• Simuliert realistische Angriffsmethoden von Cyberkriminellen

• Bewertet das tatsächliche Sicherheitsrisiko

• Prüft, ob Sicherheitsmechanismen umgangen werden können

• Detaillierter Report mit priorisierten Handlungsempfehlungen

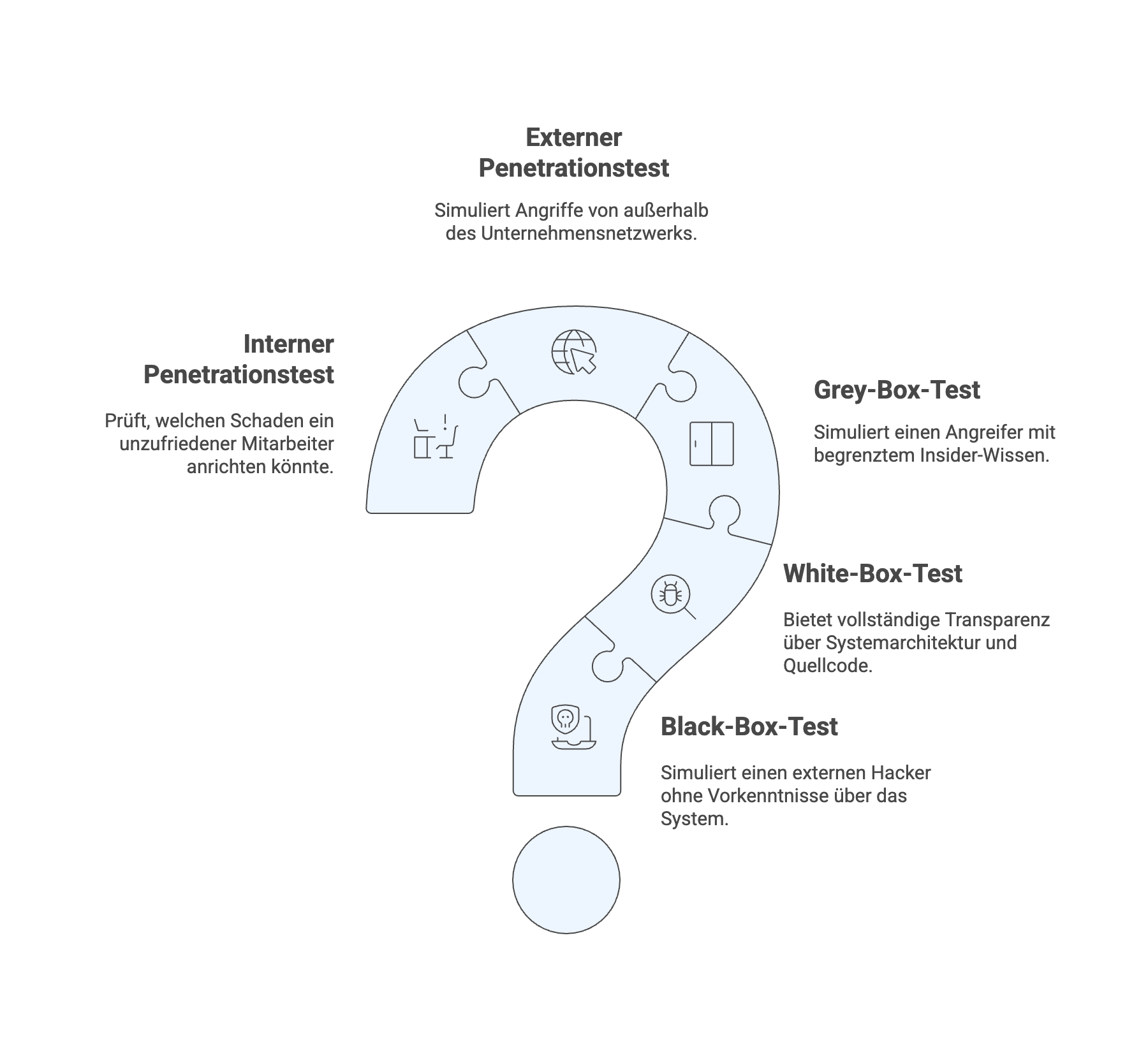

4. Arten von Penetrationstests

Je nach Zielsetzung und Scope unterscheiden Experten verschiedene Arten von Pentests:

Nach Informationsbasis:

- Black-Box-Test: Der Pentester hat keine Vorkenntnisse über das System – wie ein externer Hacker

- White-Box-Test: Vollständige Transparenz über Systemarchitektur, Quellcode und Infrastruktur

- Grey-Box-Test: Teilinformationen verfügbar, simuliert einen Angreifer mit begrenztem Insider-Wissen

Nach Angriffsquelle:

- Externer Penetrationstest: Simuliert Angriffe von außerhalb des Unternehmensnetzwerks

- Interner Penetrationstest: Prüft, welchen Schaden ein unzufriedener Mitarbeiter oder ein Angreifer nach erfolgreicher Erstinfektion anrichten könnte

5. Warum sind Penetrationstests unverzichtbar?

Die Durchführung von Penetrationstests ist keine optionale Luxusmaßnahme, sondern eine geschäftskritische Notwendigkeit. Hier sind die wichtigsten Gründe:

1. Aufdecken unbekannter Schwachstellen

Trotz Firewalls, Antivirenprogrammen und anderen Sicherheitsmechanismen existieren in nahezu jedem System potenzielle Schwachstellen. Penetrationstester finden:

- Fehlkonfigurationen in IT-Systemen

- Veraltete Software mit bekannten Exploits

- Schwache Passwörter und Authentifizierungsmechanismen

- Logikfehler in Webanwendungen

- Unsichere Schnittstellen (APIs)

- Ungeschützte Datenbankzugriffe

2. Priorisierung von Sicherheitsmaßnahmen

Ein detaillierter Pentesting-Report zeigt nicht nur Schwachstellen, sondern bewertet diese nach Kritikalität. So können IT-Verantwortliche:

- Ressourcen gezielt auf die gefährlichsten Sicherheitslücken konzentrieren

- Ein realistisches Bild des tatsächlichen Sicherheitsrisikos erhalten

- Budget für IT-Sicherheit effizient einsetzen

6. So läuft ein Penetrationstest wirklich ab

Die Durchführung eines Penetrationstests folgt einem strukturierten, mehrstufigen Prozess. Seriöse Pentesting-Services arbeiten nach etablierten Standards wie dem Penetration Testing Execution Standard (PTES) oder dem OWASP Testing Guide.

Phase 1: Vorbereitung und Scope-Definition (Pre-Engagement)

Bevor der eigentliche Test beginnt, müssen wichtige Rahmenbedingungen geklärt werden:

Vertragliche Regelungen:

- Schriftliche Autorisierung für den Penetrationstest

- Festlegung des Testzeitraums

- Definition erlaubter und verbotener Angriffsmethoden

- Vereinbarung von Notfallkontakten

- Klärung der Haftungsfragen

Phase 2: Reconnaissance – Informationsbeschaffung

In dieser Phase sammelt der Pentester systematisch Informationen über das Ziel. Je nach Testtyp (Black-, Grey- oder White-Box) variiert der Umfang:

Passive Informationsbeschaffung:

- OSINT (Open Source Intelligence): Öffentlich verfügbare Informationen

- DNS-Abfragen und WHOIS-Lookups

- Analyse von Social-Media-Profilen

- Recherche in öffentlichen Datenbanken

- Sammlung von E-Mail-Adressen und Mitarbeiternamen

Phase 3: Vulnerability Assessment – Schwachstellenanalyse

Basierend auf den gesammelten Informationen identifiziert der Pentester potenzielle Schwachstellen:

Automatisierte Scans:

- Schwachstellen-Scanner wie Nessus, OpenVAS oder Qualys

- Web-Application-Scanner wie Burp Suite oder OWASP ZAP (Zed Attack Proxy)

- Identifikation bekannter CVEs (Common Vulnerabilities and Exposures)

Manuelle Analyse:

- Code-Review (bei White-Box-Tests)

- Analyse der Anwendungslogik

- Prüfung auf OWASP Top 10 Schwachstellen

- Identifikation von Fehlkonfigurationen

Phase 4: Exploitation – Ausnutzung von Schwachstellen

Dies ist die kritischste Phase: Der Pentester versucht aktiv, identifizierte Schwachstellen auszunutzen, um unbefugten Zugriff zu erlangen, Berechtigungen zu erweitern, auf sensible Daten zuzugreifen oder laterale Bewegungen im Netzwerk durchzuführen.

7. Praxisbeispiele aus der realen Welt

Beispiel 1: Extern → Intern – Die Kette eines erfolgreichen Angriffs

Ausgangssituation:

Ein mittelständisches Produktionsunternehmen beauftragte einen externen Penetrationstest seiner IT-Infrastruktur. Der Test sollte zeigen, ob ein Angreifer von außen in das Unternehmensnetzwerk eindringen kann.

Durchführung:

- Reconnaissance:

- Der Pentester identifizierte über Shodan eine öffentlich erreichbare VPN-Appliance

- Mittels OSINT wurden E-Mail-Adressen von Mitarbeitern gesammelt

- Initial Access:

- Ein veraltetes VPN-Gateway wies eine bekannte Schwachstelle (CVE-2021-44228, Log4Shell) auf

- Durch Exploitation wurde Shell-Zugriff auf das Gateway erlangt

Ergebnis:

Der Pentest dauerte nur 3 Tage, bis vollständige Domain-Kompromittierung erreicht wurde. Die Schwachstellenkette verdeutlichte, wie schnell echte Angreifer vorgehen könnten.

Behebungsmaßnahmen:

- Sofortige Patches des VPN-Gateways

- Implementierung von Multi-Faktor-Authentifizierung

- Passwort-Policy verschärft und automatische Rotation eingeführt

- Netzwerk-Segmentierung implementiert

- Privileged Access Management (PAM) eingeführt

- Monitoring und Alerting verbessert

Beispiel 2: Webanwendung mit OWASP Top 10 Schwachstellen

Ausgangssituation:

Ein Online-Shop sollte vor Launch einem Web-Application-Pentest unterzogen werden.

Identifizierte Schwachstellen:

- SQL-Injection (OWASP A03:2021):

- Suchfunktion war anfällig für SQL-Injection

- Pentester konnte gesamte Kundendatenbank extrahieren

- Inkl. gehashter Passwörter, die teilweise schwach waren und gecrackt werden konnten

- Broken Access Control (OWASP A01:2021):

- User-Profile konnten durch Änderung der URL-Parameter (IDOR) eingesehen werden

- Zugriff auf Bestellhistorien anderer Kunden möglich

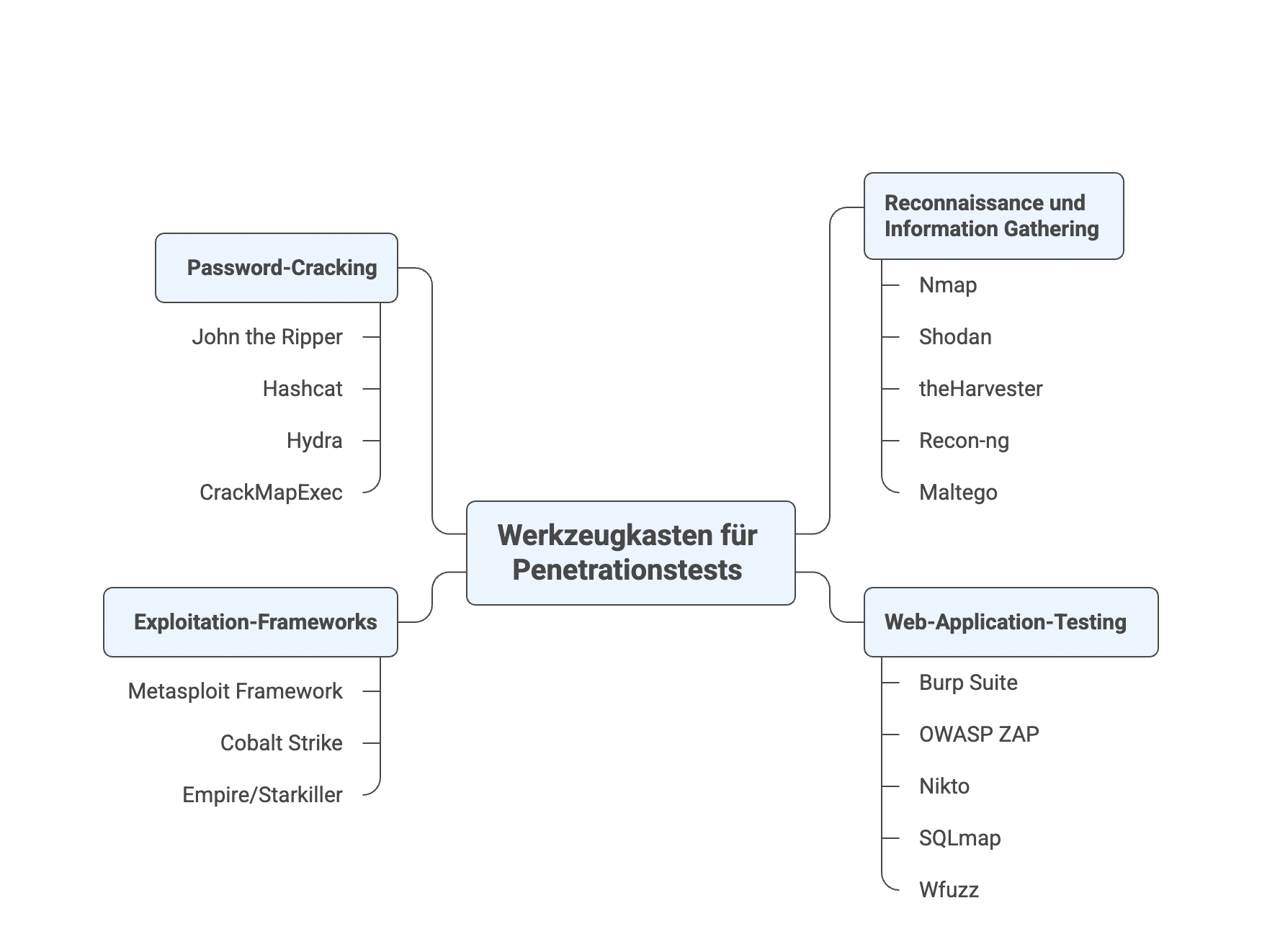

8. Tools für Penetrationstests: Der Werkzeugkasten der Pentester

Professionelle Pentester setzen eine Kombination aus automatisierten und manuellen Tools ein. Hier die wichtigsten Kategorien:

Reconnaissance und Information Gathering

- Nmap: Der Standard für Netzwerk-Scanning und Service-Enumeration

- Shodan: Suchmaschine für exponierte IoT-Geräte und Services

- theHarvester: Sammelt E-Mails, Subdomains und weitere OSINT-Daten

- Recon-ng: Framework für Web-Reconnaissance

- Maltego: Visualisierung von Beziehungen zwischen Entities

Web-Application-Testing

- Burp Suite: Der Standard für Web-App-Pentesting

- OWASP ZAP (Zed Attack Proxy): Open-Source-Alternative zu Burp

- Nikto: Webserver-Scanner

- SQLmap: Automatisierte SQL-Injection-Testing

- Wfuzz: Web-Application-Fuzzer

Exploitation-Frameworks

- Metasploit Framework: Umfassendste Exploitation-Plattform

- Cobalt Strike: Kommerzielles Red-Team-Tool

- Empire/Starkiller: PowerShell-basiertes Post-Exploitation-Framework

Password-Cracking

- John the Ripper: Vielseitiger Password-Cracker

- Hashcat: GPU-basiertes Passwort-Cracking

- Hydra: Online-Brute-Force-Tool

- CrackMapExec: Windows-Netzwerk-Pentesting

9. Häufig gestellte Fragen (FAQ)

9.1 Wie oft sollte ein Penetrationstest durchgeführt werden?

Empfohlene Frequenz:

- Mindestens jährlich: Basislinie für die meisten Unternehmen

- Halbjährlich: Bei schnell wachsenden Unternehmen oder häufigen IT-Änderungen

- Vierteljährlich: Für Hochsicherheitsumgebungen (Finanz, Gesundheit)

- Event-basiert: Nach jedem größeren Release, Infrastruktur-Upgrade oder Sicherheitsvorfall

Zusätzlich empfiehlt das BSI für kritische Infrastrukturen nach dem IT-Sicherheitsgesetz regelmäßige Überprüfungen mindestens alle zwei Jahre.

9.2 Was ist der Unterschied zwischen einem Vulnerability Scan und einem Penetrationstest?

Vulnerability Scan:

- Automatisiert

- Identifiziert potenzielle Schwachstellen

- Schnell und kostengünstig

- Liefert oft False Positives

- Keine Verifikation der Ausnutzbarkeit

Penetrationstest:

- Kombination aus automatisierten und manuellen Methoden

- Verifiziert Schwachstellen durch tatsächliche Exploitation

- Simuliert reale Angriffsmethoden

- Bewertet tatsächliches Risiko

- Detaillierter Report mit Handlungsempfehlungen

Empfehlung: Vulnerability Scans kontinuierlich zur Überwachung, Penetrationstests regelmäßig zur Verifikation.

9.3 Welche Qualifikationen sollte ein Pentester haben?

Zertifizierungen (wichtige Indikatoren):

- OSCP: Offensive Security Certified Professional (sehr praxisnah)

- OSCE: Offensive Security Certified Expert (fortgeschritten)

- GPEN: GIAC Penetration Tester

- CEH: Certified Ethical Hacker (Grundlagen)

- CREST: Verschiedene Level (CRT, CCT, CSA)

Technische Skills:

- Netzwerk-Protokolle und -Architekturen

- Betriebssysteme (Windows, Linux, Unix)

- Web-Technologien und Programmiersprachen

- Datenbanken und SQL

- Cloud-Infrastrukturen (AWS, Azure, GCP)

9.4 Was kostet es, wenn ich KEINEN Penetrationstest durchführe?

Die Kosten eines vermiedenen Pentests können dramatisch sein:

Direkte Kosten nach einem Cyberangriff:

- Durchschnittlich 4,45 Millionen USD pro Data Breach (IBM Security Report 2023)

- DSGVO-Bußgelder bis zu 20 Millionen € oder 4% des Jahresumsatzes

- Kosten für Incident Response und Forensik (50.000 – 500.000+ €)

- Wiederherstellung von Systemen und Daten

Indirekte Kosten:

- Betriebsunterbrechungen und Produktionsausfälle

- Verlust von Kunden und Geschäftspartnern

- Reputationsschäden (langfristig)

- Rechtliche Konsequenzen und Schadensersatzforderungen

10. Penetrationstests als unverzichtbarer Baustein der IT-Sicherheit

Penetrationstests sind weit mehr als ein technisches Audit – sie sind eine strategische Investition in die Sicherheit und Zukunftsfähigkeit Ihres Unternehmens. In einer Zeit, in der Cyberangriffe täglich zunehmen und immer raffinierter werden, bieten Penetrationstests die einzigartige Möglichkeit, Ihre Verteidigung aus der Perspektive eines Angreifers zu bewerten.

Die Kernbotschaften:

- Proaktivität schlägt Reaktivität: Schwachstellen zu finden, bevor Cyberkriminelle dies tun, ist deutlich kostengünstiger als die Bewältigung eines echten Angriffs

- Kombination aus Technik und Expertise: Automatisierte Tools allein reichen nicht – die Erfahrung und Kreativität professioneller Pentester ist entscheidend

- Kontinuierlicher Prozess: Ein einmaliger Pentest ist besser als keiner, aber regelmäßige Tests und kontinuierliche Sicherheitsmaßnahmen bieten den besten Schutz

- Ganzheitlicher Ansatz: Penetrationstests sollten Teil einer umfassenden Security-Strategie sein, die technische, organisatorische und menschliche Faktoren berücksichtigt

- Compliance und Business-Enabler: Pentests erfüllen nicht nur regulatorische Anforderungen, sondern schaffen auch Vertrauen bei Kunden und Partnern

Ihre nächsten Schritte:

- Evaluieren Sie Ihr aktuelles Sicherheitsniveau

- Definieren Sie Scope und Ziele für einen Penetrationstest

- Wählen Sie einen qualifizierten, zertifizierten Pentesting-Anbieter

- Planen Sie die Behebung identifizierter Schwachstellen ein

- Etablieren Sie einen kontinuierlichen Security-Testing-Prozess

Die Frage ist nicht, ob Ihr Unternehmen angegriffen wird, sondern wann. Mit regelmäßigen Penetrationstests stellen Sie sicher, dass Sie vorbereitet sind, wenn dieser Moment kommt. Investieren Sie in Ihre IT-Sicherheit – es ist eine Investition in die Zukunft Ihres Unternehmens.

11. Über keepbit

Die keepbit unterstützt Unternehmen dabei, ihre IT-Sicherheit auf das nächste Level zu heben. Mit erfahrenen, zertifizierten Sicherheitsexperten bieten wir umfassende Security-Audits, Sicherheitsberatung und Managed-Security-Services. Kontaktieren Sie uns für eine unverbindliche Beratung zu Ihren individuellen Sicherheitsanforderungen.