Cyber-Resilienz im Mittelstand - Warum Prävention nicht mehr reicht

Die Bedrohung durch Cyberangriffe hat sich dramatisch verschärft. Während Unternehmen jahrelang auf präventive Schutzmaßnahmen setzten, zeigt die Realität: Kein System ist zu 100 Prozent sicher. Die Frage lautet nicht mehr ob, sondern wann ein Cyberangriff erfolgt. Hier kommt die Cyber-Resilienz ins Spiel, ein ganzheitlicher Ansatz, der weit über klassische Cybersicherheit hinausgeht und für mittelständische Unternehmen zur Überlebensfrage wird.

1. Zentrale Erkenntnisse:

- Präventive Abwehrmaßnahmen allein reichen nicht mehr aus, Angreifer finden kontinuierlich neue Schwachstellen

- Cyber-Resilienz kombiniert technologische, organisatorische und menschliche Faktoren zu einer wirksamen Cyber-Resilienz-Strategie

- Mittelständische Unternehmen sind besonders gefährdet, da sie oft kritische Infrastruktur für größere Partner in der Lieferkette bilden

- Die Fähigkeit eines Unternehmens, sich schnell von Sicherheitsvorfällen zu erholen, minimiert Ausfallzeiten und sichert das Vertrauen der Stakeholder

- Implementierung erfordert kontinuierliche Risikobewertung, Schulung der Mitarbeiter und klare Wiederherstellungsprozesse

- Frameworks wie NIST Cybersecurity Framework oder ISO 27001 bieten strukturierte Ansätze zur Stärkung der Widerstandsfähigkeit

2. Warum Cyber-Resilienz für den Mittelstand entscheidend ist

Mittelständische Unternehmen stehen heute im Fadenkreuz professioneller Cyberkrimineller. Die Zeiten, in denen sich Angreifer ausschließlich auf Konzerne konzentrierten, sind vorbei. Kleine und mittelständische Betriebe werden gezielt attackiert – oft als Einfallstor in die Lieferkette größerer Unternehmen oder weil sie als leichtere Ziele gelten.

Die Widerstandsfähigkeit gegenüber Cyber-Bedrohungen ist von entscheidender Bedeutung geworden. Ein einziger erfolgreicher Cyberangriff kann den Geschäftsbetrieb für Tage oder Wochen lahmlegen, sensible Daten und Anwendungen kompromittieren und das Vertrauen von Kunden sowie Geschäftspartnern nachhaltig beeinträchtigen. Die durchschnittlichen Kosten eines Cyberangriffs für mittelständische Unternehmen liegen mittlerweile im sechsstelligen Bereich – von Reputationsschäden ganz zu schweigen.

Aktuelle Bedrohungslage:

- Ransomware-Angriffe mit durchschnittlichen Lösegeldforderungen von 200.000 Euro

- Supply-Chain-Attacken, bei denen vertrauenswürdige Lieferanten als Einfallstor genutzt werden

- Business Email Compromise (BEC) mit immer raffinierteren Social-Engineering-Methoden

- Distributed Denial of Service (DDoS) Angriffe zur Erpressung

- Insider-Bedrohungen durch unzufriedene oder unachtsame Mitarbeiter

3. Der Unterschied zwischen Cybersicherheit und Cyber-Resilienz

Während traditionelle Cybersicherheit darauf abzielt, Bedrohungen abzuwehren und Systeme vor Angriffen zu schützen, geht Cyber-Resilienz mehrere Schritte weiter. Sie basiert auf der realistischen Annahme, dass trotz aller Schutzmaßnahmen Sicherheitsvorfälle auftreten werden.

Cybersicherheit fokussiert auf:

- Schutz vor Cyberangriffen durch Firewalls, Antivirensoftware und Zugangskontrollen

- Identifikation und Behebung von Schwachstellen

- Präventive Abwehrmaßnahmen zur Vermeidung von Vorfällen

- Technologie und Security-Tools zur Risikominimierung

Cyber-Resilienz umfasst zusätzlich:

- Die Fähigkeit der Organisation, im Ernstfall schnell und effektiv zu reagieren

- Kontinuierliche Überwachung zur frühzeitigen Erkennung von Cyber-Ereignissen

- Strukturierte Wiederherstellung kritischer Systeme, Daten und Anwendungen

- Aufrechterhaltung wesentlicher Geschäftsabläufe auch während eines Vorfalls

- Anpassungsfähigkeit und kontinuierliche Verbesserung der Sicherheitsarchitektur

- Ganzheitlicher Ansatz, der Technologie, Prozesse und Menschen integriert

Ein praktischer Vergleich: Cybersicherheit ist wie ein Schloss an der Tür, es soll Einbrecher draußen halten. Cyber-Resilienz bedeutet zusätzlich: einen Alarm zu haben, der bei Einbruch sofort auslöst, einen Notfallplan für den Ernstfall, wichtige Dokumente im Safe aufzubewahren und die Fähigkeit, nach einem Einbruch schnell wieder normal weiterzuleben.

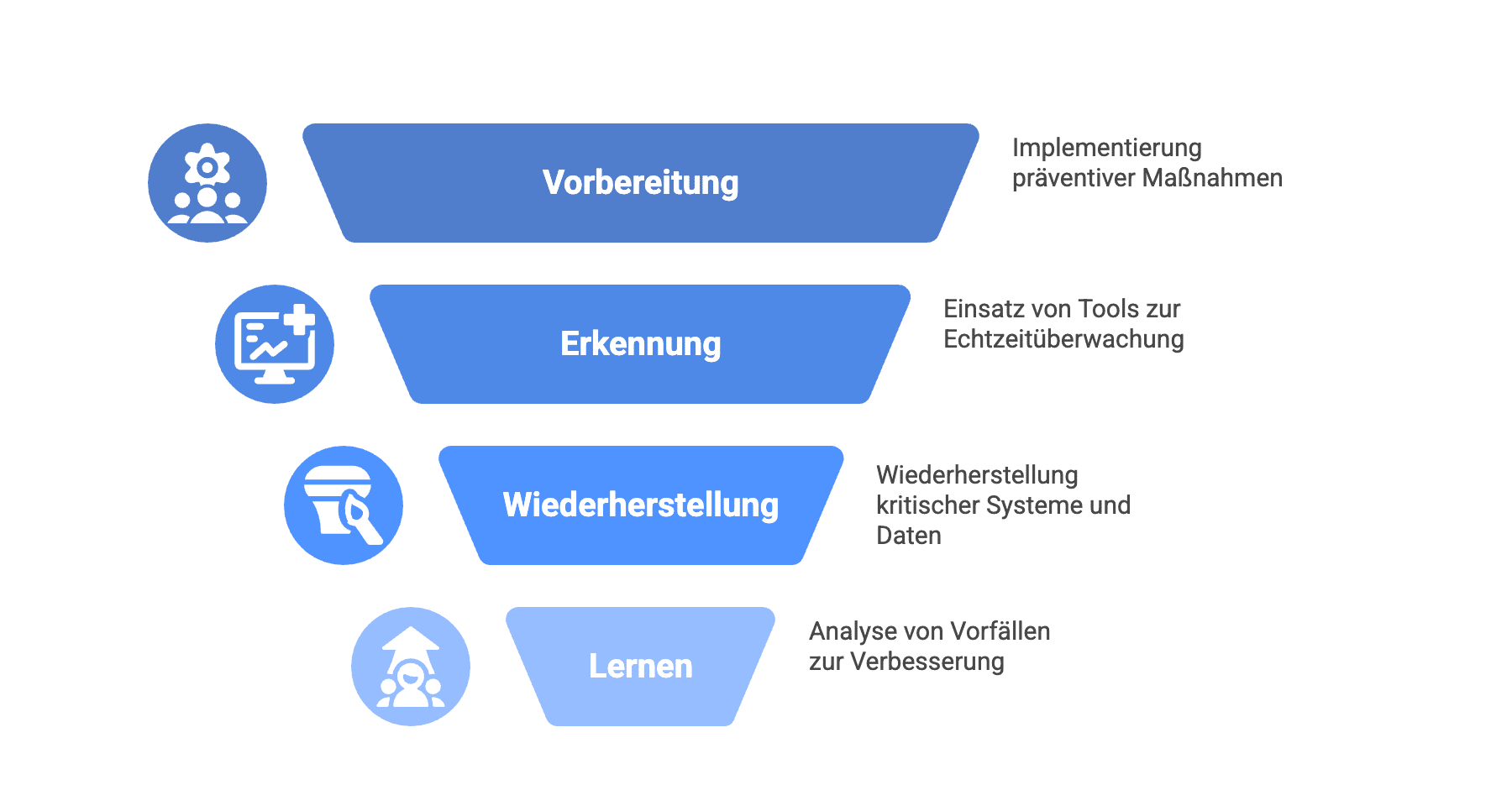

4. Die vier Säulen wirksamer Cyber-Resilienz

1. Vorbereitung und Risikomanagement

Die Basis jeder Cyber-Resilienz-Strategie bildet eine umfassende Risikobewertung. Unternehmen müssen verstehen, welche Vermögenswerte schützenswert sind, wo potenzielle Schwachstellen liegen und welche Bedrohungen am wahrscheinlichsten sind.

Praktische Maßnahmen zur Vorbereitung:

- Regelmäßige Inventarisierung aller IT-Systeme, Daten und Anwendungen

- Klassifizierung nach Kritikalität für den Geschäftsbetrieb

- Implementierung eines strukturierten Risikomanagement-Prozesses

- Entwicklung von Notfallplänen für verschiedene Angriffsszenarien

- Etablierung einer Zero-Trust-Architektur, die grundsätzlich alle Zugriffe verifiziert

- Identifikation und Absicherung kritischer Systeme mit höchster Priorität

- Dokumentation der gesamten Infrastruktur und Abhängigkeiten

Risikobewertung in der Praxis: Bei der Risikobewertung sollten Unternehmen systematisch vorgehen. Welche Systeme sind geschäftskritisch? Welche Daten sind besonders sensibel? Wo liegen Schwachstellen in der bestehenden Infrastruktur? Diese Analyse bildet die Grundlage für alle weiteren Maßnahmen und hilft, Ressourcen gezielt einzusetzen.

2. Erkennung und Reaktion auf Vorfälle

Die schnelle Erkennung eines Cyberangriffs ist entscheidend, um den Schaden zu minimieren. Je länger Angreifer unentdeckt im System bleiben, desto größer wird der potenzielle Schaden und desto schwieriger die Wiederherstellung.

Technologische Tools für Cyber-Resilienz:

- Security Information and Event Management (SIEM) Systeme zur Echtzeitüberwachung

- Endpoint Detection and Response (EDR) Lösungen für schnelle Erkennung

- Intrusion Detection Systems (IDS) zur Identifikation anomaler Aktivitäten

- Automatisierte Threat Intelligence Plattformen zur Bedrohungsanalyse

- Kontinuierliche Netzwerk-Monitoring-Tools für umfassende Überwachung

- Security Orchestration and Automated Response (SOAR) für automatisierte Reaktion auf Vorfälle

Organisatorische Maßnahmen für effektive Reaktion:

- Aufbau eines Incident Response Teams mit klaren Rollen und Verantwortlichkeiten

- Implementierung definierter Eskalationsprozesse für verschiedene Vorfallkategorien

- Regelmäßige Simulation von Sicherheitsvorfällen (Tabletop Exercises)

- 24/7 Überwachung kritischer Systeme oder Zusammenarbeit mit einem SOC (Security Operations Center)

- Dokumentierte Playbooks für typische Angriffsszenarien

- Klare Kommunikationswege zwischen Sicherheits- und IT-Teams

Erkennung und Reaktion optimieren: Die durchschnittliche Zeit bis zur Erkennung eines Cyberangriffs liegt bei vielen Unternehmen noch bei über 200 Tagen. Durch kontinuierliche Überwachung und moderne Tools für Cyber-Resilienz lässt sich diese Zeit auf Stunden oder sogar Minuten reduzieren, ein entscheidender Faktor, um Schäden zu minimieren.

3. Wiederherstellung und Geschäftskontinuität

Die Fähigkeit eines Unternehmens, sich schnell von Vorfällen zu erholen, unterscheidet resiliente von vulnerablen Organisationen. Ein durchdachtes Disaster Recovery und Business Continuity Management sichert, dass kritische Geschäftsabläufe schnell wiederhergestellt werden können.

Recovery-Strategien für schnelle Wiederherstellung:

- Regelmäßige, isolierte Backups nach dem 3-2-1-Prinzip (3 Kopien, 2 verschiedene Medien, 1 Offsite)

- Dokumentierte und getestete Wiederherstellungsprozesse für alle kritischen Systeme

- Priorisierung: Welche Systeme und Anwendungen müssen zuerst wiederhergestellt werden?

- Alternative Kommunikationswege für den Krisenfall (wenn E-Mail kompromittiert ist)

- Redundante Infrastruktur für geschäftskritische Anwendungen

- Immutable Backups, die selbst bei erfolgreicher Kompromittierung nicht verschlüsselt werden können

Geschäftskontinuität sicherstellen:

- Definition von Recovery Time Objectives (RTO) und Recovery Point Objectives (RPO) für alle kritischen Systeme

- Ausweicharbeitsplätze und alternative Betriebsabläufe für Notfallszenarien

- Kommunikationspläne für Kunden, Partner und Mitarbeiter während des Vorfalls

- Rechtliche und regulatorische Meldepflichten kennen und befolgen

- Regelmäßige Tests der Disaster Recovery Pläne zur Sicherstellung der Effektivität

- Dokumentation aller kritischen Abhängigkeiten und Lieferketten

Die Bedeutung getesteter Backups: Viele Unternehmen verlassen sich auf Backups, die nie getestet wurden. Im Ernstfall stellen sie dann fest, dass die Wiederherstellung nicht funktioniert, Daten korrupt sind oder kritische Systeme nicht gesichert wurden. Regelmäßige Recovery-Tests sind daher unverzichtbar für wirksame Cyber-Resilienz.

4. Lernen und Anpassung

Cyber-Resilienz ist kein statischer Zustand, sondern ein kontinuierlicher Prozess. Nach jedem Vorfallm ob real oder simuliert, muss die Organisation lernen und ihre Strategien zur Cyber-Resilienz anpassen.

Kontinuierliche Verbesserung implementieren:

- Post-Incident Reviews: Was lief gut, was muss verbessert werden?

- Regelmäßige Aktualisierung von Sicherheitsrichtlinien und Prozessen

- Anpassung an neue Bedrohungen und Angriffsvektoren

- Schulung und Sensibilisierung der Mitarbeiter als fortlaufende Maßnahme

- Integration von Lessons Learned in die Sicherheitsarchitektur

- Kontinuierliche Überwachung der Effektivität implementierter Maßnahmen

- Regelmäßige Bewertung der Cyber-Resilienz von Unternehmen durch externe Audits

Metriken zur Messung der Resilienz: Um die Cyber-Resilienz zu verbessern, benötigen Unternehmen messbare Kennzahlen. Dazu gehören die Mean Time to Detect (Durchschnittszeit bis zur Erkennung), Mean Time to Respond (Durchschnittszeit bis zur Reaktion), Recovery Time Actual (tatsächliche Wiederherstellungszeit) sowie die Anzahl erfolgreich abgewehrter Angriffe.

5. Frameworks und Standards für Cyber-Resilienz

NIST Cybersecurity Framework

Das National Institute of Standards and Technology (NIST) bietet mit seinem Cybersecurity Framework einen etablierten Ansatz, der speziell auch die Resilienz-Perspektive integriert. Das Framework gliedert sich in fünf Kernfunktionen:

- Identify (Identifizieren): Verstehen des eigenen Risikoprofils, der kritischen Vermögenswerte und der potenziellen Schwachstellen

- Protect (Schützen): Implementierung von Schutzmaßnahmen zur Abwehr von Bedrohungen

- Detect (Erkennen): Frühzeitige Identifikation von Cyber-Ereignissen durch kontinuierliche Überwachung

- Respond (Reagieren): Strukturierte Reaktion auf Vorfälle zur Schadensbegrenzung

- Recover (Wiederherstellen): Wiederherstellung der Betriebsfähigkeit und Geschäftskontinuität

Für mittelständische Unternehmen bietet das NIST Framework den Vorteil, dass es skalierbar und branchenunabhängig anwendbar ist. Es erlaubt eine schrittweise Implementierung und lässt sich an die spezifischen Bedürfnisse und Ressourcen anpassen.

Praktische Anwendung des NIST Frameworks: Unternehmen können mit einem Self-Assessment beginnen, um ihren aktuellen Reifegrad zu bestimmen. Basierend auf dieser Analyse entwickeln sie einen Fahrplan zur Verbesserung ihrer Cyber-Resilienz, wobei sie die fünf Kernfunktionen als Leitplanken nutzen.

ISO 27001 und weitere Standards

Die internationale Norm ISO 27001 für Informationssicherheit bildet eine solide Grundlage für den Aufbau einer wirksamen Cyber-Resilienz. Sie legt besonderen Wert auf das Management von Informationsrisiken und die kontinuierliche Verbesserung der Sicherheitsmaßnahmen.

Weitere relevante Standards und Frameworks:

- BSI IT-Grundschutz: Speziell für den deutschen Mittelstand konzipiert, bietet detaillierte Maßnahmenkataloge

- ISO 22301: Business Continuity Management für Geschäftskontinuität

- COBIT: Framework für IT-Governance und Management

- CIS Controls: Priorisierte, praxisorientierte Sicherheitsmaßnahmen

- NIST Special Publication 800-160: System Security Engineering mit Fokus auf Resilienz

Welches Framework befolgen? Die Wahl des richtigen Frameworks hängt von mehreren Faktoren ab: Branche, Unternehmensgröße, regulatorische Anforderungen und verfügbare Ressourcen. Viele Unternehmen kombinieren Elemente verschiedener Standards, um eine maßgeschneiderte Cyber-Resilienz-Strategie zu entwickeln.

6. Praxisbeispiele: Cyber-Resilienz im Mittelstand

Beispiel 1: Maschinenbauunternehmen verhindert Produktionsstillstand durch schnelle Wiederherstellung

Ein mittelständischer Maschinenbauer mit 250 Mitarbeitern wurde Opfer eines Ransomware-Angriffs. Dank einer implementierten Cyber-Resilienz-Strategie konnte das Unternehmen den Schaden drastisch minimieren.

Ausgangssituation: Freitagabend verschlüsselte Malware zentrale Produktionssysteme und kritische Infrastruktur. Ohne Vorbereitung hätte dies einen einwöchigen Produktionsstillstand mit massiven Ausfallzeiten bedeutet, geschätzter Schaden: über 500.000 Euro plus Reputationsverlust.

Resiliente Reaktion auf den Vorfall:

- Das automatische Monitoring erkannte die anomale Aktivität innerhalb von 12 Minuten durch kontinuierliche Überwachung

- Das vorbereitete Incident Response Team wurde automatisch alarmiert und folgte dem dokumentierten Notfallplan

- Betroffene Systeme wurden sofort vom Netzwerk isoliert, um eine Ausbreitung der Bedrohung zu verhindern

- Die Produktion konnte auf redundante Systeme umgeschaltet werden, um den Geschäftsbetrieb aufrechtzuerhalten

- Kritische Daten und Anwendungen wurden aus isolierten Backups schnell wiederhergestellt

- Nach 36 Stunden waren alle Systeme vollständig wiederhergestellt und die Geschäftsabläufe normalisiert

Resultat: Die Produktion lief am Montag mit nur minimalen Einschränkungen weiter. Der finanzielle Schaden blieb unter 50.000 Euro. Das Vertrauen der Stakeholder blieb erhalten, da das Unternehmen transparent kommunizierte und Handlungsfähigkeit bewies.

Erfolgsfaktoren für wirksame Cyber-Resilienz:

- Regelmäßige Backups und deren monatliches Testing zur Sicherstellung der Wiederherstellung

- Schulung der Mitarbeiter zur Früherkennung verdächtiger Aktivitäten

- Klare Eskalationsprozesse und Verantwortlichkeiten im Incident Response Team

- Investition in Monitoring-Tools für kontinuierliche Überwachung

- Jährliche Simulation von Cyberangriffen zur Verbesserung der Reaktionsfähigkeit

- Segmentierung der Infrastruktur zur Eindämmung potenzieller Vorfälle

Beispiel 2: Handelsunternehmen schützt Kundendaten bei Lieferkettenangriff

Ein E-Commerce-Unternehmen mit 120 Mitarbeitern wurde über einen kompromittierten Lieferanten angegriffen. Die Angreifer versuchten, über eine vermeintlich legitime Software-Aktualisierung des ERP-Systems Zugriff auf Kundendaten zu erhalten, eine typische Bedrohung der Lieferkette.

Resiliente Architektur als Schutzmaßnahme:

- Zero-Trust-Architektur: Auch vermeintlich vertrauenswürdige Updates wurden in einer Sandbox-Umgebung getestet

- Segmentierung des Netzwerks: Kundendatenbank war vom ERP-System abgeschottet, um Schwachstellen zu isolieren

- Privileged Access Management: Selbst bei Kompromittierung hätten Angreifer keine Zugriffe auf sensible Vermögenswerte erhalten

- Continuous Monitoring erkannte verdächtige Zugriffsmuster in Echtzeit

- Implementierung von Least-Privilege-Prinzipien zur Minimierung des Schadens

Ergebnis: Der Angriff wurde erkannt, bevor Schaden entstand. Das Unternehmen informierte proaktiv den betroffenen Lieferanten und verhinderte so potenzielle Angriffe auf weitere Kunden in der Lieferkette. Diese transparente Reaktion auf Vorfälle stärkte das Vertrauen der Stakeholder.

Lessons Learned: Lieferkettenangriffe gehören zu den raffiniertesten Cyber-Bedrohungen. Die Fähigkeit von Unternehmen, auch vertrauenswürdige Quellen kritisch zu prüfen und Systeme zu segmentieren, war hier entscheidend. Die Zero-Trust-Architektur erwies sich als essenzielle Schutzmaßnahme.

Beispiel 3: Dienstleister minimiert Ausfallzeiten durch strukturierte Recovery

Ein IT-Dienstleister mit 80 Mitarbeitern erlitt einen Hardware-Ausfall kombiniert mit einem DDoS-Angriff, ein Worst-Case-Szenario, das sowohl technische Infrastruktur als auch Verfügbarkeit beeinträchtigen konnte.

Cyber-Resilienz in Aktion:

- Dokumentierte Recovery Time Objectives (RTO) für alle Services waren definiert und kommuniziert

- Automatisches Failover auf Cloud-basierte Backup-Infrastruktur innerhalb von Minuten

- Alternative Kommunikationskanäle für Kundenkontakt waren vorbereitet und wurden aktiviert

- DDoS-Mitigation durch vorbereitete Partnerschaft mit Schutzdienstleister zur Bedrohungsabwehr

- Klare Priorisierung, welche kritischen Systeme zuerst wiederhergestellt werden mussten

- Proaktive Kommunikation mit allen Stakeholdern während der Wiederherstellung

Ergebnis: Services waren innerhalb von 2 Stunden wieder verfügbar, Ausfallzeiten wurden drastisch minimiert. Kunden wurden transparent über Status und Maßnahmen informiert. Kein Kunde kündigte den Vertrag – einige hoben sogar das professionelle Krisenmanagement und die schnelle Wiederherstellung lobend hervor.

Erfolgsfaktoren: Die Kombination aus technologischen Maßnahmen (redundante Infrastruktur), organisatorischen Prozessen (dokumentierte RTOs) und Kommunikation ermöglichte es dem Unternehmen, im Ernstfall schnell und effektiv zu reagieren. Die Geschäftskontinuität wurde sichergestellt, das Vertrauen der Stakeholder blieb erhalten.

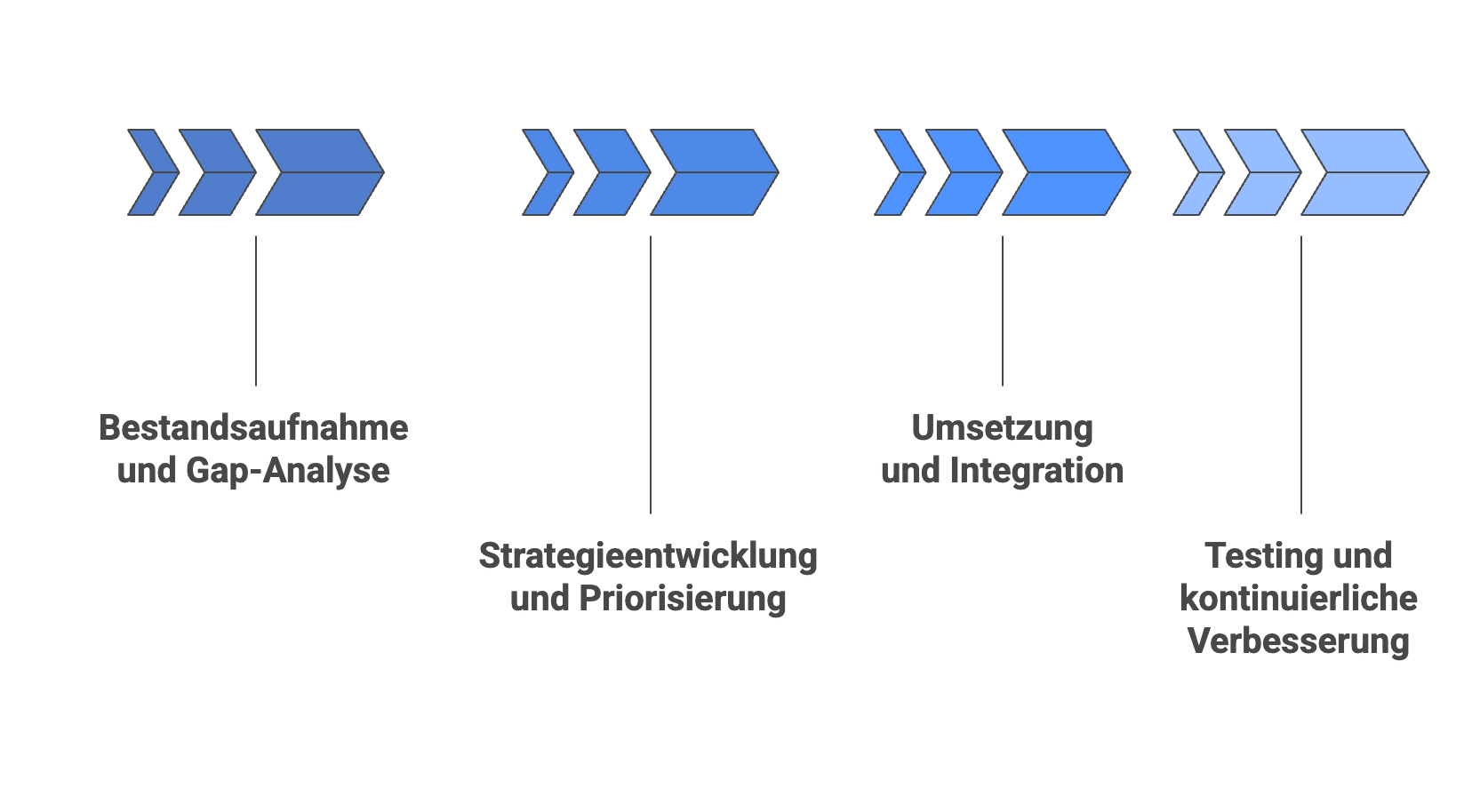

7. Implementierung einer Cyber-Resilienz-Strategie

Phase 1: Bestandsaufnahme und Gap-Analyse (Wochen 1-4)

Der erste Schritt zur Stärkung der Widerstandsfähigkeit ist eine ehrliche Bestandsaufnahme der aktuellen Situation.

Praktische Vorgehensweise:

- Inventarisierung aller Systeme, Daten und Anwendungen inklusive Cloud-Services

- Bewertung der aktuellen Sicherheitsmaßnahmen und Abwehrmaßnahmen

- Identifikation kritischer Geschäftsprozesse und deren Abhängigkeiten

- Assessment bestehender Schwachstellen in Technologie und Prozessen

- Benchmark gegen etablierte Frameworks (NIST, ISO 27001) zur Orientierung

- Dokumentation der Gap-Analyse: Wo stehen wir, wo wollen wir hin?

- Bewertung der aktuellen Fähigkeit der Organisation, sich von Vorfällen zu erholen

Tools zur Unterstützung der Analyse:

- Vulnerability Scanner für technische Schwachstellen

- Maturity-Assessment-Tools basierend auf NIST oder ISO

- Workshops mit Sicherheits- und IT-Teams sowie Fachabteilungen

- Interviews mit Stakeholdern zur Bewertung kritischer Vermögenswerte

- Risikobewertung basierend auf Eintrittswahrscheinlichkeit und Schadenshöhe

Phase 2: Strategieentwicklung und Priorisierung (Wochen 5-8)

Basierend auf der Gap-Analyse entwickeln Unternehmen eine maßgeschneiderte Cyber-Resilienz-Strategie, die technologische, organisatorische und menschliche Faktoren umfasst.

Kernelemente der Strategie:

- Definition klarer Ziele und Messgrößen (KPIs) zur Bewertung der Cyber-Resilienz

- Priorisierung von Maßnahmen nach Risiko, Effektivität und Umsetzbarkeit

- Budget- und Ressourcenplanung für Technologie, Tools und Schulung

- Festlegung von Verantwortlichkeiten zwischen Sicherheits- und IT-Teams

- Entwicklung einer Roadmap für die nächsten 12-24 Monate

- Integration in die Unternehmensstrategie und das bestehende Risikomanagement

- Definition von Recovery-Zielen (RTO/RPO) für kritische Systeme

Quick Wins identifizieren: Nicht alle Maßnahmen sind gleich aufwändig. Schnell umsetzbare Verbesserungen schaffen Momentum und demonstrieren Wert:

- Multifaktor-Authentifizierung für alle kritischen Systeme und Anwendungen implementieren

- Regelmäßige, getestete Backups etablieren und dokumentieren

- Basis-Schulungen für alle Mitarbeiter zur Erkennung von Bedrohungen

- Incident Response Hotline einrichten mit klaren Meldewegen

- Übersicht kritischer Kontakte für den Notfall erstellen

- Segmentierung besonders kritischer Systeme zur Schadensbegrenzung

Phase 3: Umsetzung und Integration (Monate 3-12)

Die Implementierung erfolgt iterativ, beginnend mit den höchstpriorisierten Maßnahmen zur Verbesserung der Cyber-Resilienz.

Technologische Ebene:

- Deployment von Monitoring- und Detection-Tools zur kontinuierlichen Überwachung

- Härtung kritischer Systeme gegen bekannte Schwachstellen

- Implementierung von Backup- und Recovery-Lösungen mit regelmäßigen Tests

- Netzwerksegmentierung und Zero-Trust-Architektur zur Minimierung der Angriffsfläche

- Integration von Security Information and Event Management (SIEM)

- Automatisierung von Sicherheitsprozessen zur schnelleren Reaktion auf Vorfälle

Organisatorische Ebene:

- Etablierung eines Incident Response Teams mit definierten Rollen

- Erstellung von Incident Response Playbooks für verschiedene Szenarien

- Definition und Dokumentation von Prozessen für Erkennung und Reaktion

- Business Continuity und Disaster Recovery Planung zur Geschäftskontinuität

- Vertragsanpassungen mit Dienstleistern und Lieferanten bezüglich Sicherheitsstandards

- Integration der Cyber-Resilienz in das Risikomanagement

Menschliche Ebene:

- Schulungsprogramme für verschiedene Zielgruppen (Management, Sicherheits- und IT-Teams, Mitarbeiter)

- Awareness-Kampagnen zu aktuellen Bedrohungen und Cyber-Bedrohungen

- Phishing-Simulationen zur Sensibilisierung und kontinuierlichen Verbesserung

- Förderung einer sicherheitsbewussten Unternehmenskultur

- Regelmäßige Kommunikation über die Bedeutung von Cyber-Resilienz

Phase 4: Testing und kontinuierliche Verbesserung (fortlaufend)

Cyber-Resilienz lebt von regelmäßiger Überprüfung, Testing und Anpassung an neue Bedrohungen.

Testmethoden zur Validierung:

- Tabletop Exercises: Durchspielen von Szenarien am Konferenztisch zur Überprüfung der Reaktion auf Vorfälle

- Simulation von Cyberangriffen in kontrollierten Umgebungen

- Penetrationstests durch externe Spezialisten zur Identifikation von Schwachstellen

- Red Team / Blue Team Übungen zur realistischen Bewertung

- Disaster Recovery Tests: Sind Backups wirklich wiederherstellbar und funktionieren die Prozesse?

- Business Continuity Übungen zur Validierung der Geschäftskontinuität

Metriken zur Messung der Effektivität:

- Mean Time to Detect (MTTD): Wie schnell werden Vorfälle erkannt?

- Mean Time to Respond (MTTR): Wie schnell wird reagiert und wie effektiv?

- Recovery Time Actual (RTA): Wie lange dauert die Wiederherstellung tatsächlich?

- Anzahl identifizierter und behobener Schwachstellen pro Quartal

- Erfolgsquote bei Phishing-Simulationen als Maß für Mitarbeiter-Awareness

- Verfügbarkeit kritischer Systeme und Minimierung der Ausfallzeiten

- Anzahl erfolgreich abgewehrter oder eingedämmter Angriffe

8. Die Rolle des Menschen in der Cyber-Resilienz

Mitarbeiter als erste Verteidigungslinie

Technologie allein kann keine Cyber-Resilienz schaffen. Studien zeigen, dass über 80% aller erfolgreichen Cyberangriffe eine menschliche Komponente haben, sei es durch Phishing, Social Engineering oder unachtsamen Umgang mit Zugangsdaten. Die Schulung und Sensibilisierung aller Mitarbeiter ist daher von entscheidender Bedeutung.

Effektive Schulungsstrategien implementieren:

- Regelmäßige, kurze Trainingseinheiten statt jährlicher Marathon-Schulungen zur kontinuierlichen Sensibilisierung

- Praxisnahe Szenarien aus dem Arbeitsalltag zur besseren Verankerung

- Gamification: Spielerische Elemente erhöhen Engagement und Lerneffekt

- Positive Verstärkung statt Bestrafungskultur bei Fehlern

- Rolle des „Security Champions“ in jedem Team etablieren als Multiplikator

- Mehrsprachige Schulungen für diverse Teams

- Anpassung der Inhalte an verschiedene Abteilungen und Risikolevel

Themen für Mitarbeiterschulungen:

- Erkennung von Phishing-Mails und Social Engineering als häufigste Bedrohung

- Sicherer Umgang mit Passwörtern und Multifaktor-Authentifizierung

- Meldeprozesse bei verdächtigen Aktivitäten oder Sicherheitsvorfällen