10 einfache IT-Sicherheit Tipps, mit denen Unternehmen sofort sicherer werden

Die IT-Sicherheit ist heute wichtiger denn je, doch viele Unternehmen fühlen sich von der Komplexität des Themas überfordert. Die gute Nachricht: Sie müssen kein IT-Experte sein, um Ihre Firma deutlich sicherer zu machen. In diesem Beitrag zeigen wir Ihnen 10 praxiserprobte Maßnahmen, die Sie sofort umsetzen können, ohne technisches Studium und ohne großes Budget.

1. Warum IT-Sicherheit für jedes Unternehmen überlebenswichtig ist

Ein einziger Cyberangriff kann existenzbedrohend sein: Laut Bitkom entstehen deutschen Unternehmen jährlich Schäden von über 200 Milliarden Euro durch Cyberkriminalität. Kleine und mittelständische Unternehmen sind dabei besonders gefährdet, da sie oft als „leichte Beute“ gelten.

Die häufigsten Bedrohungen sind:

- Ransomware-Angriffe, die Ihre Daten verschlüsseln

- Phishing-E-Mails, die Zugangsdaten stehlen

- Datenlecks durch unsichere Systeme

- Insider-Bedrohungen durch nachlässige oder unzufriedene Mitarbeiter

Doch es gibt Hoffnung: Mit den richtigen Grundlagen können Sie das Risiko drastisch reduzieren.

2. Tipp 1: Setzen Sie auf starke Passwörter und einen Passwort-Manager

Das Problem: Schwache Passwörter wie „Passwort123“ oder „Firmenname2024“ sind ein Einfallstor für Hacker. Viele Mitarbeiter verwenden zudem dasselbe Passwort für mehrere Dienste.

Die Lösung:

- Führen Sie eine Passwort-Richtlinie ein: Mindestens 12 Zeichen, Kombination aus Groß-/Kleinbuchstaben, Zahlen und Sonderzeichen

- Nutzen Sie einen Passwort-Manager wie Bitwarden, 1Password oder KeePass für Ihr Team

- Aktivieren Sie automatische Passwort-Generierung

- Erstellen Sie für jeden Dienst ein einzigartiges Passwort

Zeitaufwand: 2-3 Stunden für die Einrichtung Kosten: Ab 0€ (Open Source) bis ca. 5€ pro Nutzer/Monat Effekt: Reduziert das Risiko von Credential-Stuffing-Angriffen um über 90%

3. Tipp 2: Aktivieren Sie die Zwei-Faktor-Authentifizierung überall

Das Problem: Selbst starke Passwörter können durch Phishing oder Datenlecks kompromittiert werden.

Die Lösung: Die Zwei-Faktor-Authentifizierung (2FA) fügt eine zweite Sicherheitsebene hinzu. Selbst wenn ein Passwort gestohlen wird, können Angreifer ohne den zweiten Faktor nicht auf Ihr Konto zugreifen.

So setzen Sie es um:

- Aktivieren Sie 2FA für alle kritischen Dienste: E-Mail, Cloud-Speicher, Buchhaltungssoftware, Admin-Zugänge

- Nutzen Sie Authenticator-Apps (Google Authenticator, Microsoft Authenticator, Authy) statt SMS

- Für höchste Sicherheit: Hardware-Tokens wie YubiKey

- Speichern Sie Backup-Codes sicher in Ihrem Passwort-Manager

Best Practice: Beginnen Sie mit den wichtigsten Accounts (Admin-Zugänge, E-Mail, Banking) und weiten Sie 2FA schrittweise aus.

4. Tipp 3: Halten Sie alle Systeme und Software aktuell

Das Problem: Veraltete Software enthält bekannte Sicherheitslücken, die Hacker gezielt ausnutzen. Der WannaCry-Angriff 2017 nutzte eine Windows-Schwachstelle, für die bereits Monate zuvor ein Patch verfügbar war.

Die Lösung:

- Aktivieren Sie automatische Updates für Betriebssysteme (Windows, macOS, Linux)

- Erstellen Sie einen Update-Fahrplan für Business-Software

- Nutzen Sie Patch-Management-Tools für größere Netzwerke

- Prüfen Sie monatlich, ob alle Geräte auf dem neuesten Stand sind

Besonders wichtig:

- Browser und Browser-Plugins

- Office-Programme

- PDF-Reader

- Antivirensoftware

- Firmware von Routern und Firewalls

Zeitaufwand: 1-2 Stunden pro Monat (bei Automatisierung) Effekt: Schließt bekannte Sicherheitslücken und verhindert 60-70% der häufigsten Angriffe

5. Tipp 4: Schulen Sie Ihre Mitarbeiter regelmäßig

Das Problem: Der Mensch ist oft das schwächste Glied in der Sicherheitskette. 90% aller erfolgreichen Cyberangriffe beginnen mit einer Phishing-E-Mail.

Die Lösung: Investieren Sie in Security Awareness Training für Ihr gesamtes Team.

Kernthemen für Schulungen:

- Erkennung von Phishing-E-Mails (verdächtige Absender, Rechtschreibfehler, dringliche Aufforderungen)

- Sichere Nutzung von Cloud-Diensten

- Umgang mit sensiblen Daten

- Was tun bei Verdacht auf einen Sicherheitsvorfall?

- Social Engineering-Taktiken

Praktische Umsetzung:

- Quartalweise 30-minütige Workshops

- Simulierte Phishing-Tests (mit vorheriger Ankündigung!)

- Kurze monatliche Security-Tipps per E-Mail

- Erstellen Sie klare Sicherheitsrichtlinien, die jeder versteht

Wichtig: Schaffen Sie eine positive Lernkultur. Mitarbeiter sollten Fehler melden können, ohne Angst vor Konsequenzen zu haben.

6. Tipp 5: Implementieren Sie eine solide Backup-Strategie

Das Problem: Ransomware-Angriffe können Ihre gesamten Daten verschlüsseln. Ohne Backup sind Sie gezwungen, Lösegeld zu zahlen – ohne Garantie, die Daten zurückzubekommen.

Die Lösung: Die 3-2-1-Regel

- 3 Kopien Ihrer Daten

- Auf 2 verschiedenen Medientypen

- 1 Kopie offsite (extern/Cloud)

Konkrete Umsetzung:

- Primärdaten auf Ihrem Server/Computer

- Lokales Backup auf externe Festplatte oder NAS

- Cloud-Backup bei einem vertrauenswürdigen Anbieter

Best Practices:

- Automatisieren Sie Backups (täglich oder mehrmals täglich)

- Testen Sie regelmäßig die Wiederherstellung

- Bewahren Sie mindestens ein Backup offline auf (nicht dauerhaft verbunden)

- Verschlüsseln Sie Ihre Backups

- Definieren Sie klare Aufbewahrungsfristen

Tools: Veeam, Acronis, Duplicati, Cloud-Dienste mit Versionierung (Google Workspace, Microsoft 365)

7. Tipp 6: Segmentieren Sie Ihr Netzwerk

Das Problem: Wenn ein Angreifer Zugang zu einem Gerät erhält, kann er sich in einem flachen Netzwerk frei bewegen und auf alle Ressourcen zugreifen.

Die Lösung: Teilen Sie Ihr Netzwerk in verschiedene Bereiche auf:

- Gast-WLAN: Isoliert für Besucher, ohne Zugriff auf interne Ressourcen

- Mitarbeiter-Netzwerk: Für normale Arbeitsgeräte

- Server-Segment: Geschützt durch zusätzliche Firewall-Regeln

- IoT-Geräte: Drucker, Kameras, Smart Devices in separatem Netz

Umsetzung:

- Nutzen Sie VLANs (Virtual LANs) auf Ihrem Router/Switch

- Konfigurieren Sie Firewall-Regeln zwischen den Segmenten

- Implementieren Sie das Prinzip der minimalen Rechtevergabe

Vorteil: Selbst wenn ein Gerät kompromittiert wird, bleibt der Schaden begrenzt.

8. Tipp 7: Verschlüsseln Sie sensible Daten

Das Problem: Unverschlüsselte Daten können bei Diebstahl eines Laptops oder einem Datenleck leicht ausgelesen werden.

Die Lösung: Verschlüsselung macht Ihre Daten für Unbefugte unlesbar.

Zu verschlüsseln:

- Festplatten/SSDs auf allen Laptops (BitLocker für Windows, FileVault für macOS)

- USB-Sticks und externe Festplatten

- E-Mails mit sensiblen Inhalten

- Cloud-Speicher (clientseitige Verschlüsselung)

- Backup-Medien

Tools:

- Windows BitLocker (in Pro-Versionen enthalten)

- macOS FileVault (vorinstalliert)

- VeraCrypt (Open Source, plattformübergreifend)

- 7-Zip für verschlüsselte Archive

Wichtig: Die Verschlüsselung ist nur so sicher wie Ihr Passwort. Nutzen Sie starke Passwörter und bewahren Sie Recovery-Keys sicher auf.

9. Tipp 8: Kontrollieren Sie Zugriffsrechte streng

Das Problem: Zu weitreichende Berechtigungen ermöglichen es Angreifern oder unachtsamen Mitarbeitern, großen Schaden anzurichten.

Die Lösung: Principle of Least Privilege Jeder Mitarbeiter und jedes System sollte nur die minimal notwendigen Rechte haben.

Praktische Umsetzung:

- Arbeiten Sie im Alltag nie mit Administrator-Rechten

- Erstellen Sie separate Admin-Konten für Wartungsarbeiten

- Prüfen Sie Berechtigungen für Dateifreigaben und Cloud-Ordner

- Entziehen Sie Zugriffsrechte sofort bei Kündigungen oder Rollenwechseln

- Führen Sie vierteljährliche Access-Reviews durch

Checkliste für Berechtigungen:

- Wer braucht Zugriff auf sensible Finanzdaten?

- Wer darf Software installieren?

- Wer kann Systemeinstellungen ändern?

- Wer hat Zugriff auf Kundendaten?

Tool-Tipp: Identity & Access Management (IAM) Systeme helfen bei der Verwaltung in größeren Organisationen.

10. Tipp 9: Sichern Sie Ihre E-Mail-Kommunikation ab

Das Problem: E-Mail ist der Hauptangriffsvektor für Cyberkriminelle. Phishing, Malware-Anhänge und Business Email Compromise (BEC) verursachen Milliardenschäden.

Die Lösung:

Technische Maßnahmen:

- Implementieren Sie SPF, DKIM und DMARC für Ihre Domain

- Nutzen Sie E-Mail-Filtering und Anti-Spam-Lösungen

- Aktivieren Sie Malware-Scanning für Anhänge

- Markieren Sie externe E-Mails deutlich

Organisatorische Maßnahmen:

- Etablieren Sie einen Verifizierungsprozess für Zahlungsanweisungen per E-Mail

- Vereinbaren Sie Code-Wörter für sensible Anfragen

- Schulen Sie Mitarbeiter, verdächtige E-Mails zu erkennen:

- Unbekannte Absender

- Dringlichkeit und Druckausübung

- Grammatik- und Rechtschreibfehler

- Verdächtige Links (Hover-over-Check)

- Unerwartete Anhänge

Best Practice: Nutzen Sie alternative Kommunikationswege (Telefon, Messenger) zur Bestätigung ungewöhnlicher Anfragen.

11. Tipp 10: Erstellen Sie einen Notfallplan für Sicherheitsvorfälle

Das Problem: Wenn ein Sicherheitsvorfall eintritt, herrscht oft Chaos. Ohne Plan verlieren Sie wertvolle Zeit und verschlimmern die Situation.

Die Lösung: Ein Incident Response Plan definiert klare Prozesse für den Ernstfall.

Ihr Notfallplan sollte enthalten:

- Erkennungsphase: Wie erkennen wir einen Angriff?

- Erstreaktion:

- Wer muss sofort informiert werden?

- Notfall-Kontaktliste (intern & extern)

- Welche Systeme werden isoliert?

- Eindämmung:

- Betroffene Geräte vom Netz trennen

- Passwörter ändern

- Zugriffe sperren

- Analyse:

- Was ist passiert?

- Welche Daten sind betroffen?

- Wiederherstellung:

- Systeme aus Backups wiederherstellen

- Sicherheitslücken schließen

- Nachbereitung:

- Was können wir verbessern?

- Dokumentation für Versicherung/Behörden

Wichtige Kontakte bereitlegen:

- IT-Dienstleister / Managed Security Service Provider

- Datenschutzbeauftragter

- Cyber-Versicherung

- Lokale Polizei / Landeskriminalamt

- Branchenspezifische Meldestellen

Üben Sie den Ernstfall: Führen Sie jährlich eine Simulation durch, um Schwachstellen im Plan zu identifizieren.

12. Bonus-Tipps für fortgeschrittene Sicherheit

Wenn Sie die 10 Hauptmaßnahmen umgesetzt haben, können Sie mit diesen zusätzlichen Schritten weitermachen:

Endpoint Detection and Response (EDR)

Moderne Antivirenlösungen reichen nicht mehr aus. EDR-Systeme erkennen verdächtiges Verhalten in Echtzeit und können automatisch reagieren.

Security Information and Event Management (SIEM)

Sammelt und analysiert Sicherheitsereignisse aus allen Ihren Systemen für eine zentrale Übersicht.

Penetration Testing

Lassen Sie Ihre Sicherheit regelmäßig von externen Experten testen, um Schwachstellen zu finden, bevor es Angreifer tun.

Vertrauen Sie niemandem automatisch – auch nicht innerhalb Ihres Netzwerks. Verifizieren Sie jeden Zugriff.

Mobile Device Management (MDM)

Kontrollieren und sichern Sie Smartphones und Tablets, die auf Firmendaten zugreifen.

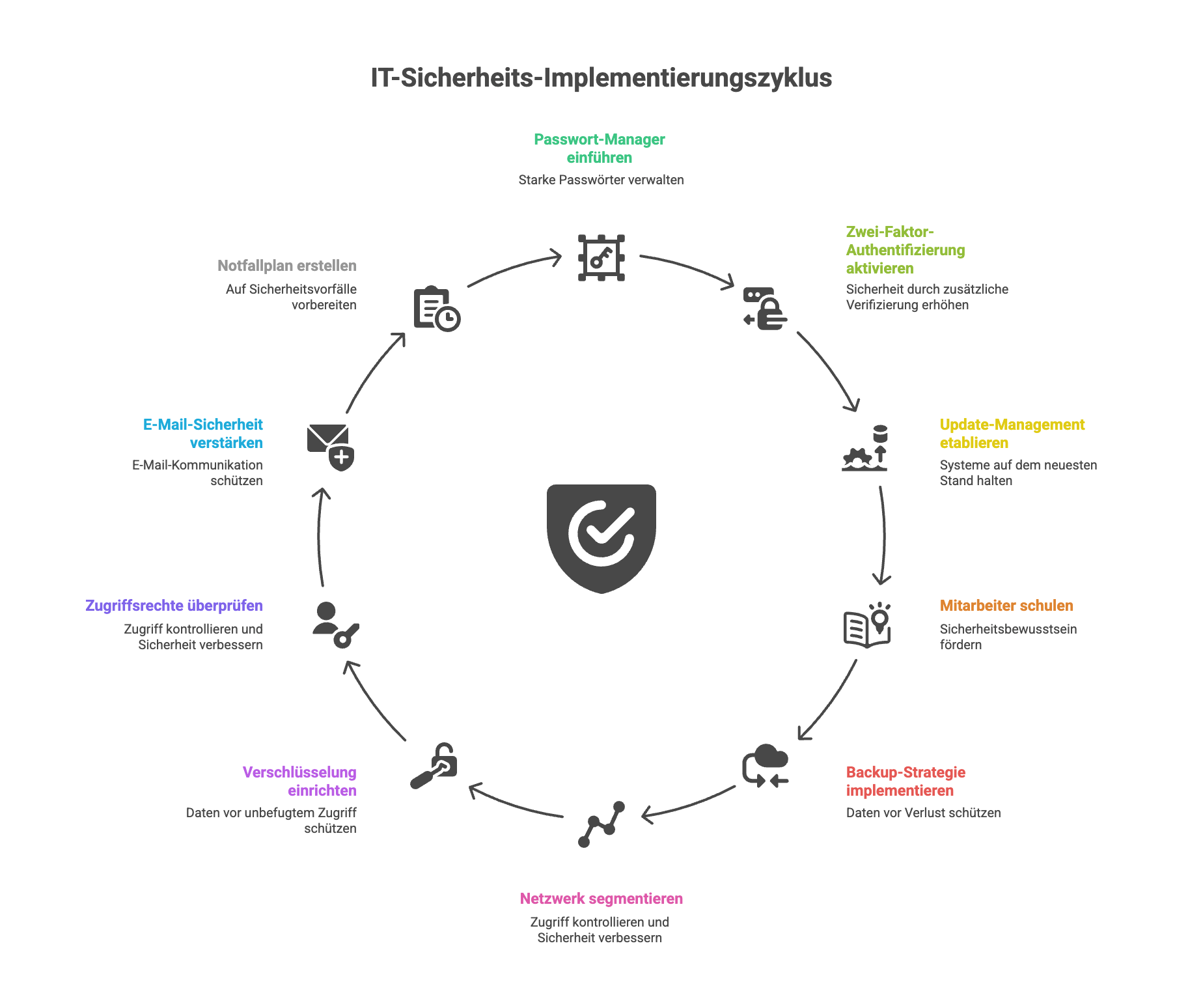

13. Zusammenfassung: Ihr Fahrplan zu mehr IT-Sicherheit

IT-Sicherheit muss nicht kompliziert sein. Mit diesen 10 Maßnahmen legen Sie ein solides Fundament:

- Passwort-Manager einführen → Woche 1

- Zwei-Faktor-Authentifizierung aktivieren → Woche 1-2

- Update-Management etablieren → Woche 2

- Mitarbeiter schulen → Monat 1, dann regelmäßig

- Backup-Strategie implementieren → Woche 2-3

- Netzwerk segmentieren → Monat 1-2

- Verschlüsselung einrichten → Woche 3-4

- Zugriffsrechte überprüfen → Monat 1, dann quartalsweise

- E-Mail-Sicherheit verstärken → Woche 2-4

- Notfallplan erstellen → Monat 2

Der wichtigste Tipp zum Schluss: Fangen Sie heute an. Perfekt ist der Feind von gut. Lieber eine Maßnahme heute umsetzen als alle zehn erst in drei Monaten beginnen.

14. Häufig gestellte Fragen (FAQ)

14.1 Wie viel kostet IT-Sicherheit für kleine Unternehmen?

Viele grundlegende Maßnahmen sind kostenlos oder sehr günstig. Ein realistisches Budget für ein kleines Unternehmen (5-20 Mitarbeiter) liegt bei 50-200 Euro pro Monat für Software-Tools plus eventuell externe Beratung.

14.2 Brauchen wir einen IT-Sicherheitsbeauftragten?

Nicht zwingend ein Vollzeit-Mitarbeiter, aber jemand sollte die Verantwortung übernehmen. Bei kleinen Firmen kann das der Geschäftsführer oder ein technikaffiner Mitarbeiter sein, unterstützt durch externe Experten.

14.3 Wie erkenne ich einen Phishing-Versuch?

Achten Sie auf: unbekannte Absender, Dringlichkeit, Rechtschreibfehler, verdächtige Links, Anfragen nach Passwörtern oder Zahlungsinformationen. Im Zweifelsfall: Nicht klicken, sondern telefonisch beim vermeintlichen Absender nachfragen.

14.4 Ist Cloud-Speicher sicher?

Seriöse Anbieter (Microsoft, Google, Dropbox) haben sehr hohe Sicherheitsstandards. Nutzen Sie starke Passwörter, 2FA und idealerweise zusätzliche clientseitige Verschlüsselung für hochsensible Daten.

14.5 Was kostet ein Cyberangriff durchschnittlich?

Laut Studien liegen die durchschnittlichen Kosten eines Cyberangriffs für kleine und mittlere Unternehmen zwischen 50.000 und 200.000 Euro – durch Ausfallzeiten, Wiederherstellung, Reputation Schäden und mögliche Strafen bei Datenschutzverletzungen.

15. Nächste Schritte: Wie die keepbit Ihnen helfen kann

Sie fühlen sich von der Umsetzung überfordert oder möchten sicherstellen, dass Sie nichts übersehen? Als IT-Sicherheitsexperten begleiten wir Unternehmen aus der Region auf dem Weg zu einer robusten digitalen Absicherung.

Unsere Leistungen:

- Kostenloser IT-Sicherheits-Check für Ihr Unternehmen

- Individuelle Sicherheitskonzepte

- Managed Security Services

- Mitarbeiter-Schulungen vor Ort

- 24/7 Security Monitoring

- Notfall-Support bei Sicherheitsvorfällen

Kontaktieren Sie uns für ein unverbindliches Erstgespräch und erfahren Sie, wie wir Ihre IT-Sicherheit auf das nächste Level bringen können – praxisnah, verständlich und bezahlbar.