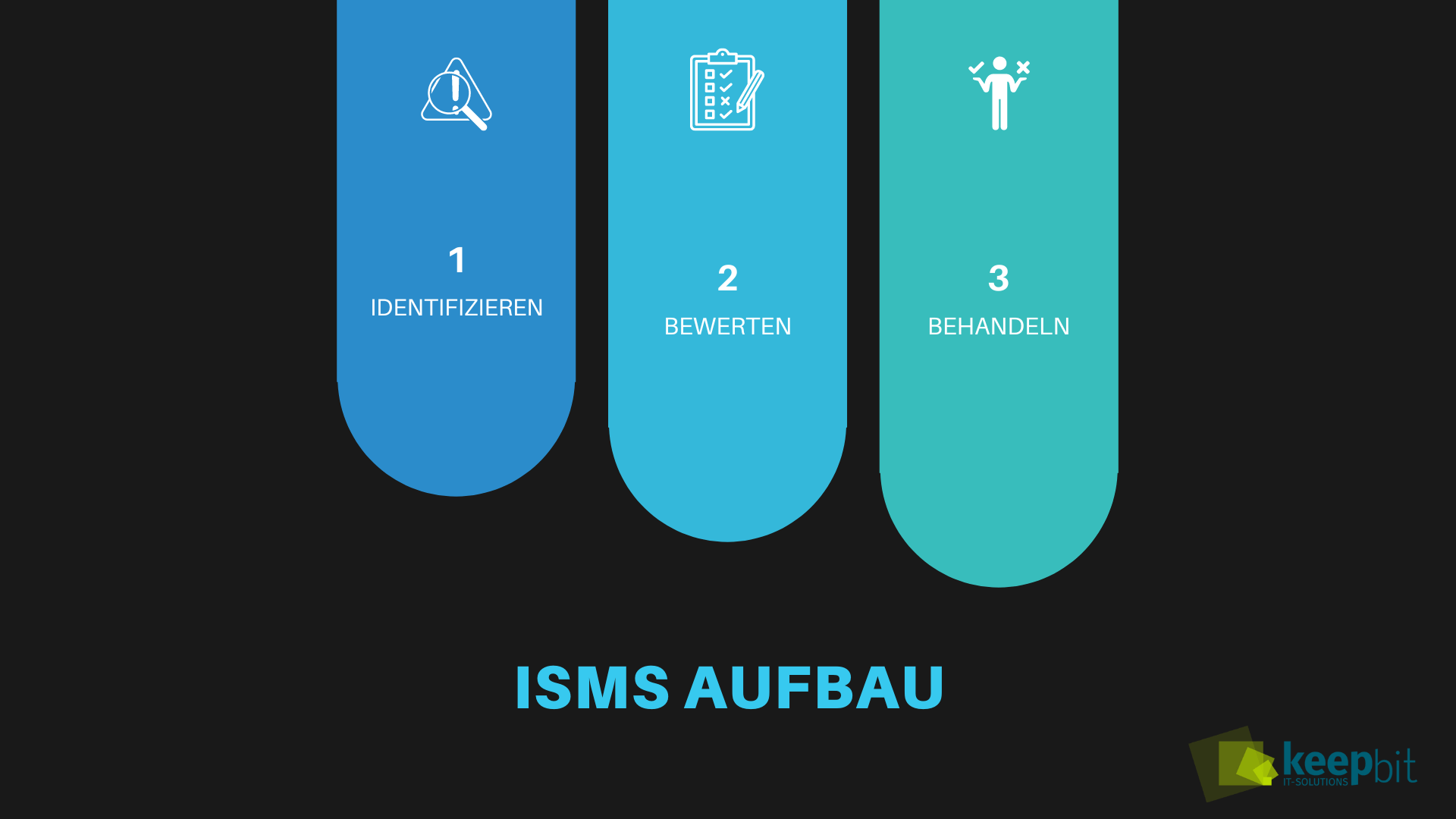

ISMS-Aufbau: Wie wird ein ISMS aufgebaut?

Der Aufbau eines ISMS beginnt mit der Entwicklung von Sicherheitsprozessen und -richtlinien, um grundlegende Schutzmaßnahmen zu etablieren. Im Laufe der Planungsphase wird eine Risikoanalyse durchgeführt, um Bedrohungen und Schwachstellen zu identifizieren und spezifische Risiken gezielt zu minimieren. Das ISMS umfasst zudem die Schulung von Mitarbeitern, die Einführung technologischer, organisatorischer, physischer und personenbezogener Maßnahmen sowie die kontinuierliche Überwachung und Verbesserung der Sicherheitsmaßnahmen. Es handelt sich um einen fortlaufenden Prozess, der regelmäßig überprüft und angepasst wird, um den sich ändernden Sicherheitsanforderungen und den Vorgaben zum Datenschutz gerecht zu werden.

1. Das wichtigste zum ISMS Aufbau auf einen Blick:

- Der ISMS Aufbau beginnt mit der Entwicklung von grundlegenden Sicherheitsrichtlinien und -prozessen sowie einer Risikoanalyse. Er kann auch helfen, die Vertraulichkeit von Patientendaten zu gewährleisten. Der Prozess ist fortlaufend und wird regelmäßig überprüft und angepasst.

- Der PDCA-Zyklus (Plan-Do-Check-Act) dient als Leitfaden für die Implementierung eines ISMS, wobei in den Schritten „Planen“, „Umsetzen“, „Überprüfen“ und „Handeln“ spezifische Aufgaben wie Risikobewertung, Implementierung von Sicherheitskontrollen, interne Audits und kontinuierliche Verbesserungen durchgeführt werden.

- Die ISO/IEC 27001 ist ein international anerkannter Standard für ISMS, der branchenübergreifend angewendet wird, während TISAX® speziell für die Automobilbranche entwickelt wurde und das Vertrauen in die Informationssicherheit bei Geschäftspartnern stärkt.

2. Vorteile eines ISMS: Mehr Informationssicherheit in einer Organisation

Ein ISMS ist für jedes Unternehmen von entscheidender Bedeutung, um sensible Daten zu schützen und Sicherheitsrisiken zu minimieren. Besonders ein ISMS Aufbau nach ISO 27001 sorgt für eine strukturierte Herangehensweise an Informationssicherheit und hilft dabei, Bedrohungen systematisch zu identifizieren und zu bewältigen. Die Einhaltung der ISMS ISO 27001-Standards stärkt nicht nur den Datenschutz, sondern verbessert auch die Vertrauenswürdigkeit gegenüber Kunden und Partnern. Darüber hinaus kann ein gut implementiertes ISMS unterstützen, Prozesse effizienter zu gestalten, Sicherheitslücken zu schließen und langfristig eine widerstandsfähige IT-Sicherheitsstrategie zu gewährleisten

3. Schritt-für-Schritt-Anleitung: So implementieren Sie ein ISMS

Ein Information Security Management System (ISMS) ist der Schlüssel, um die Cybersicherheit eines Unternehmens zu stärken. Mit einer systematischen Einführung eines ISMS lassen sich Risiken minimieren, während gleichzeitig Vertraulichkeit, Integrität und die Verfügbarkeit von Daten sichergestellt werden. Besonders in Branchen mit sensiblen Informationen ist ein ISMS unverzichtbar, um bestehende Risiken zu minimieren.

Die Zertifizierung nach ISO 27001 hilft dabei, ein strukturiertes Sicherheitskonzept aufzubauen und dessen Wirksamkeit nachzuweisen. Doch wie geht man dabei vor? Die folgenden Schritte zeigen, wie Sie ein ISMS aufsetzen und erfolgreich etablieren – von der ersten Analyse bis zur vollständigen Implementierung

Schritt 1 - GAP-Analyse durchführen:

Eine Gap-Analyse bewertet die Lücke zwischen dem Ist- und Soll-Zustand, um Abweichungen zu erkennen und Maßnahmen zur Verbesserung abzuleiten. Speziell für Organisationen, die beim Thema ISMS noch am Anfang stehen, ist es wichtig, den aktuellen Zustand der Informationssicherheit zu gewährleisten und mögliche Schwachstellen frühzeitig zu identifizieren.

Dabei sollten nicht nur Technologie, sondern auch Prozesse und die Einbindung der Mitarbeitenden berücksichtigt werden. Ein ISMS ermöglicht, gezielt Maßnahmen zur Verbesserung der Integrität und Verfügbarkeit von Informationen zu entwickeln und Compliance-Anforderungen zu erfüllen. Je nach Branche können unterschiedliche Anforderungen bestehen, weshalb die Analyse individuell angepasst werden muss. In jedem Fall müssen alle Beteiligten auch schon in dieser Phase einbezogen werden, um eine realistische und umfassende Bewertung der Sicherheitslage zu erhalten.

Schritt 2 - ISMS effektiv Planen:

Nach der ersten Analyse folgt die konkrete Planung des ISMS. Damit die Informationssicherheit gewährleistet wird, müssen klare Strukturen geschaffen und Verantwortlichkeiten definiert werden. Eine sorgfältige Planung hilft, Schwachstellen frühzeitig zu identifizieren und das Unternehmen bestmöglich auf potenzielle Sicherheitsprobleme gerüstet zu machen. Zudem trägt eine strategische Umsetzung dazu bei, das Vertrauen Ihrer Kunden und Partner zu stärken. Wichtige Aspekte der Planung sind:

- Anwendungsbereich festlegen: Definieren, welche Unternehmensbereiche, Daten und Prozesse abgedeckt werden. Dabei sollte auch geprüft werden, inwiefern Zulieferer in das ISMS einbezogen werden müssen, um eine durchgängige Sicherheit zu gewährleisten.

- Risikobewertung: Identifikation von Bedrohungen und Schwachstellen in Bezug auf Informationssicherheit. Eine detaillierte Analyse und eine Zusammenarbeit mit unabhängigen Externen kann helfen, blinde Flecken zu erkennen und gezielt Maßnahmen abzuleiten.

- b Festlegung klarer Sicherheitsziele und Richtlinien, die sicherstellen, dass Ihr Unternehmen auch langfristig auf potenzielle Sicherheitsprobleme gerüstet ist.

- Ressourcenplanung: Dabei hilft eine frühzeitige Sicherstellung der notwendigen Ressourcen wie Budget, Fachkompetenz und technologische Infrastruktur. Eine solide Planung trägt zudem dazu bei, das Vertrauen Ihrer Kunden zu stärken und Ihre Organisation nachhaltig abzusichern.

Schritt 3 - ISMS nach ISO 27001 umsetzen:

Nach der Planung folgt die praktische Umsetzung des ISMS. Damit das System nicht nur auf dem Papier existiert, sondern auch in der täglichen Praxis funktioniert, müssen klare Maßnahmen ergriffen werden. Ein robustes ISMS sorgt dafür, dass Risiken reduziert und der Datenschutz verbessert werden. Entscheidend ist, dass alle Beteiligten das ISMS nicht nur verstehen, sondern es auch aktiv in ihre Arbeitsabläufe integrieren. Nur so kann sichergestellt werden, dass es effektiv zur Erhöhung der Sicherheit beiträgt.

Zudem spielt die Umsetzung eine zentrale Rolle für die ISO 27001 Zertifizierung. Eine strukturierte Implementierung stellt sicher, dass das eingerichtete ISMS den geforderten Standards entspricht. Dabei sollten nicht nur Sicherheitsmaßnahmen eingeführt, sondern auch deren Vorteile und Beispiele klar kommuniziert werden, um das gesamte Team einzubeziehen.

- Sicherheitskontrollen implementieren: Umsetzung von Maßnahmen zur Risikominimierung, um Bedrohungen zu minimieren und den Datenschutz zu gewährleisten. Dazu gehören technische, organisatorische und physische Schutzmaßnahmen.

- Schulung: Mitarbeitende in Sicherheitsrichtlinien unterweisen, um sicherzustellen, dass das ISMS aktiv gelebt wird und jeder seine Rolle im Sicherheitsprozess kennt.

- Kommunikation: Das Team über die Bedeutung des ISMS informieren, um ein gemeinsames Sicherheitsbewusstsein zu schaffen und die Vorteile der getroffenen Maßnahmen verständlich zu machen.

Schritt 4 - Überprüfen: Hält das ISMS einer ISO 27001-Zertifizierung stand?

Ein ISMS ist nur dann erfolgreich, wenn es regelmäßig überprüft und optimiert wird. Die fortlaufende Kontrolle zeigt, ob die definierten Sicherheitsmaßnahmen greifen und ob das ISMS fest in den Unternehmensprozessen verankert ist. Unternehmen, die sich an Standards wie ISO 27001 orientieren, müssen sicherstellen, dass ihr ISMS nicht nur einmalig eingeführt, sondern kontinuierlich verbessert wird.

Daher sind regelmäßige interne Audits essenziell, um Schwachstellen frühzeitig zu erkennen und gezielt gegenzusteuern. Diese Prüfungen helfen, Prozesse zu optimieren und die ISMS ISO 27001-Konformität zu gewährleisten. Durch strukturierte Überwachung lässt sich bewerten, wie gut ein ISMS funktioniert, und ob es die gewünschten Sicherheitsziele erreicht. Ein gut durchgeführtes Audit unterstützt das ISMS dabei, langfristig leistungsfähig zu bleiben.

- Überwachung und Messung: Kontinuierliche Überwachung der Informationssicherheit, um festzustellen, ob das ISMS daher unmittelbar auf neue Bedrohungen reagieren kann.

- Interne Audits: Regelmäßige interne Audits zur Sicherstellung der ISMS ISO 27001-Konformität und Effektivität. Diese Prüfungen zeigen, in welchen Bereichen Verbesserungen notwendig sind.

- Leistungsüberprüfung: Vergleich der ISMS-Leistung mit den Zielen. Dabei werden nicht nur die technischen Maßnahmen bewertet, sondern auch die Wirksamkeit der Prozesse. ISMS und zeigen, ob Anpassungen erforderlich sind, um den Schutz langfristig zu gewährleisten.

Schritt 5 - Handeln und dauerhaft stabiles ISMS erreichen

Ein ISMS ist kein statisches System – es muss kontinuierlich weiterentwickelt werden, um langfristig effektiv zu bleiben. Durch gezielte Verbesserungen und Anpassungen kann sichergestellt werden, dass die Sicherheitsmaßnahmen stets auf dem neuesten Stand sind. Ein gut etabliertes Framework für den Aufbau eines ISMS bildet dabei die Grundlage für nachhaltige Sicherheit.

Damit ein robustes ISMS seinen Zweck erfüllt, müssen Unternehmen regelmäßig prüfen, welche Optimierungen erforderlich sind. Funktioniert ein ISMS langfristig gut, lassen sich Sicherheitsrisiken deutlich reduzieren. ISMS hilft, Prozesse zu optimieren, neue Bedrohungen rechtzeitig zu erkennen und die Informationssicherheit dauerhaft zu gewährleisten.

- Verbesserungen vornehmen: Identifikation und Umsetzung von Verbesserungsmöglichkeiten, um das ISMS kontinuierlich weiterzuentwickeln und an neue Herausforderungen anzupassen.

- Anpassung des ISMS: Berücksichtigung veränderter Bedingungen und Risiken, sodass das Framework für den Aufbau eines sicheren Unternehmensumfelds langfristig bestehen bleibt.

- Fortlaufende Aktualisierung: Sicherstellung, dass das robuste ISMS stets aktuell und wirksam bleibt. Durch regelmäßige Updates lassen sich Schwachstellen frühzeitig erkennen und beheben, sodass sich Sicherheitsmaßnahmen kontinuierlich verbessern.

- Verbesserungen vornehmen: Identifikation und Umsetzung von Verbesserungsmöglichkeiten.

- Anpassung des ISMS: Anpassung an veränderte Bedingungen und Risiken.

- Fortlaufende Aktualisierung: Sicherstellung, dass das ISMS aktuell und wirksam bleibt.

Dieser iterative PDCA-Zyklus garantiert, dass das ISMS nicht statisch bleibt, sondern sich kontinuierlich an neue Bedrohungen und Anforderungen anpasst, was zu einer nachhaltigen Informationssicherheit im Unternehmen führt.

4. ISMS Aufbau nach der ISO 27001

Es gibt verschiedene ISMS-Standards, die als Grundlage für den Aufbau eines Informationssicherheitsmanagementsystems dienen, wie ISO/IEC 27001 und TISAX®. Die Wahl des passenden Standards hängt von den Anforderungen der Organisation ab. ISO/IEC 27001 ist ein international anerkannter Standard, der klare Anforderungen für die Dokumentation und Implementierung von Informationssicherheitsmanagementsystemen festlegt und branchenübergreifend eingesetzt wird. TISAX® ist speziell für die Automobilbranche konzipiert und stärkt das Vertrauen in die Informationssicherheit bei Geschäftspartnern.

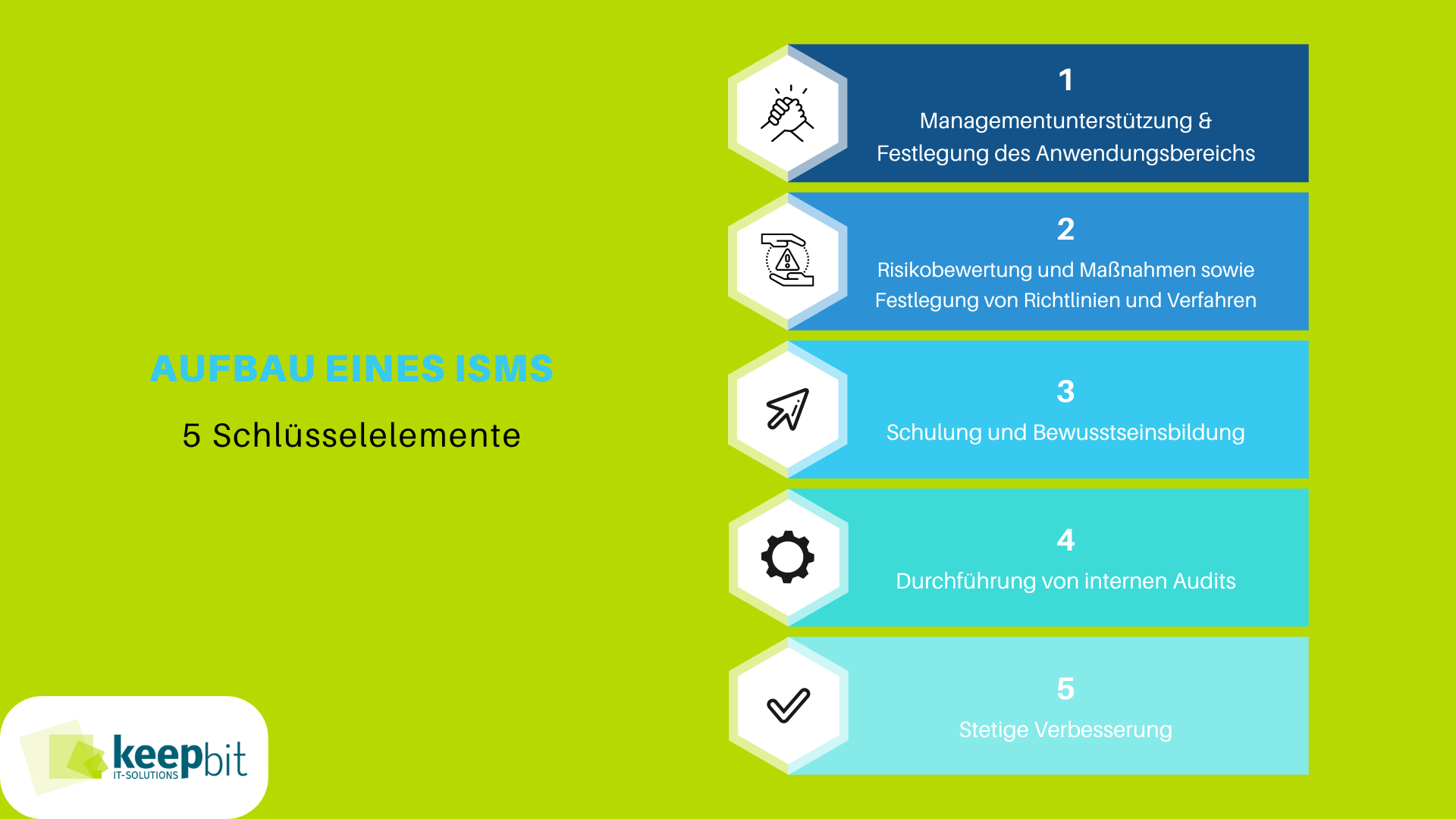

5. Die wichtigsten Schlüsselelemente für einen ISMS Aufbau:

6. Beispiel für ein Unternehmen vor und nach dem Einsatz eines ISMS:

Um den Aufbau eines ISMS zu verdeutlichen, betrachten wir das Beispiel eines Unternehmens, das durch die Implementierung eines solchen Systems signifikante Verbesserungen in der Informationssicherheit erzielt hat.

Vor dem Einsatz von ISMS:

Unternehmen: XYZ Manufacturing GmbH, ein mittelständisches Unternehmen in der Maschinenbauindustrie.

- Sicherheitslücken: Das Unternehmen verwaltet sensible Konstruktionsdaten und Kundeninformationen. Die Daten werden auf lokalen Servern gespeichert, ohne einheitliche Sicherheitsrichtlinien. Es gibt keine regelmäßigen Sicherheitsüberprüfungen, und Mitarbeiter haben keinen klaren Zugangskontrollprozess. Sicherheitsvorfälle, wie der Verlust eines USB-Sticks mit Kundendaten, führen zu Unsicherheiten und Misstrauen seitens der Kunden.

- Mitarbeiterschulung: Es gibt keine regelmäßigen Schulungen zur Informationssicherheit. Viele Mitarbeiter sind sich der Risiken nicht bewusst und verwenden einfache Passwörter oder teilen diese sogar untereinander.

- Reaktion auf Vorfälle: Es besteht kein formelles Verfahren für die Handhabung von Sicherheitsvorfällen. Im Falle eines Vorfalls reagiert das Unternehmen ad hoc und ohne klaren Plan, was zu verzögerten Reaktionen und erhöhten Risiken führt.

Nach dem Einsatz von ISMS:

Unternehmen: XYZ Manufacturing GmbH nach der Implementierung eines ISMS nach ISO/IEC 27001.

- Sicherheitsmaßnahmen: Nach der Implementierung eines ISMS wurden klare Sicherheitsrichtlinien eingeführt. Alle sensiblen Daten werden verschlüsselt gespeichert und es gibt eine strikte Zugangskontrolle, die den Zugriff auf Informationen nur autorisierten Personen erlaubt. Es wurden regelmäßige Audits und Risikoanalysen etabliert, um potenzielle Schwachstellen frühzeitig zu erkennen und zu beheben.

- Mitarbeiterschulung: Das Unternehmen hat ein Schulungsprogramm eingeführt, bei dem alle Mitarbeiter regelmäßig in den Bereichen Informationssicherheit und sichere Arbeitspraktiken geschult werden. Die Mitarbeiter sind sich nun der Bedeutung von starken Passwörtern und sicheren Kommunikationsmethoden bewusst und halten sich strikt an die festgelegten Sicherheitsrichtlinien.

- Reaktion auf Vorfälle: Es wurde ein standardisiertes Verfahren für das Management von Sicherheitsvorfällen entwickelt. Dies beinhaltet eine sofortige Reaktion auf Vorfälle, detaillierte Protokollierung und eine anschließende Analyse, um zukünftige Vorfälle zu verhindern. Sicherheitsvorfälle werden nun schnell und effektiv gehandhabt, was das Vertrauen der Kunden in die Informationssicherheit des Unternehmens erheblich gestärkt hat.

Diese Verbesserungen sind eingetroffen:

- Reduzierung von Sicherheitsvorfällen: Die Anzahl der Sicherheitsvorfälle ist deutlich gesunken, da potenzielle Bedrohungen durch regelmäßige Risikoanalysen frühzeitig erkannt und behoben werden.

- Erhöhtes Kundenvertrauen: Durch die Implementierung von ISO/IEC 27001 konnte das Unternehmen das Vertrauen seiner Kunden in den Schutz ihrer sensiblen Daten stärken, was zu einer Verbesserung der Geschäftsbeziehungen und einer Erhöhung der Kundenzufriedenheit geführt hat.

- Bessere Reaktionsfähigkeit: Durch das etablierte Incident-Management-Verfahren kann das Unternehmen nun schneller und effektiver auf Sicherheitsvorfälle reagieren, was das Risiko von Schäden erheblich reduziert.

- Compliance und Wettbewerbsfähigkeit: Das Unternehmen erfüllt nun branchenspezifische und gesetzliche Anforderungen an die Informationssicherheit, was seine Position im Markt stärkt und es wettbewerbsfähiger macht.

7. So kann keepbit IT-SOLUTIONS Ihnen helfen

Die keepbit IT-SOLUTIONS unterstützt Unternehmen beim Aufbau eines ISMS, indem wir Bedrohungen identifizieren und Sicherheitsrichtlinien entwickeln. Wir begleiten die Implementierung technologischer, organisatorischer, physischer und personenbezogener Maßnahmen, führen Risikoanalysen durch und schulen Mitarbeiter. Nach der Einführung wird das ISMS kontinuierlich überwacht und verbessert, um den Sicherheitsanforderungen gerecht zu werden.