SIEM als ganzheitliche Lösung für die IT-Sicherheit

Die Sicherheit der eigenen IT-Infrastruktur ist zu einer komplexen Herausforderung geworden. Bedrohungen aus dem Netz nehmen nicht zuletzt mit der kontinuierlichen Weiterentwicklung der KI-Systeme zu und verursachen mittlerweile Milliardenschäden in deutschen Unternehmen. SIEM ist eine ganzheitliche Sicherheitslösung, die Schwachstellen erkennt, bevor sie von Angreifern ausgenutzt werden können.

1. Zusammenfassung der wichtigsten Punkte zu SIEM-System:

- IT-Sicherheit ist heute ein wichtiger Erfolgsfaktor in Unternehmen

- SIEM-Tools sind ganzheitliche Lösungen für Ihre Cybersecurity

- Sie erkennen Sicherheitslücken, lösen Alarme aus und unterstützen auch bei der anschließenden Untersuchung von Vorfällen

- Die Tools helfen außerdem bei der Einhaltung von Compliance-Anforderungen

- SIEM-Services erkennen sowohl bekannte als auch neuartige Bedrohungen

- keepbit bietet eine innovative SIEM-Plattform an

2. Was sind SIEM-Systeme und wo werden sie genutzt?

SIEM steht als Abkürzung für Security Information and Event Management und bezeichnet ein IT-Sicherheitssystem, das Unternehmen die volle Transparenz über Aktivitäten innerhalb ihres Netzwerkes verschafft. Potenzielle Bedrohungen werden in Echtzeit erkannt, bevor es zu Ausfällen, Datenverlust oder Image- und Reputationsschäden kommen kann. Die SIEM-Software sammelt die Sicherheitsinformationen aus verschiedenen Quellen wie Netzwerkgeräten, Serverprotokollen und Anwendungen. Es unterstützt Unternehmen bei der Einhaltung von Sicherheitsvorschriften und ist ein wichtiges Tool für die Sicherheitsteams in einer Organisation.

3. Wie funktioniert ein SIEM-System?

Der Zweck des SIEM-Systems besteht darin, dass verdächtige Aktivitäten und Sicherheitsbedrohungen erkannt werden, bevor es tatsächlich zu Sicherheitsereignissen kommt. Ein gutes SIEM-System ist den Angreifern immer einen Schritt voraus. Jede Software verfolgt dabei einen anderen Aufbau. Die generelle Vorgehensweise ist dabei aber immer ähnlich.

- Datenerfassung: Das SIEM-System sammelt Daten aus verschiedenen Quellen wie Firewalls, Intrusion-Detection-Systemen (IDS), Intrusion-Prevention-Systemen (IPS), Antivirenprogrammen, Authentifizierungsprotokollen, Log-Dateien von Servern und Anwendungen sowie Netzwerkgeräten.

- Datenaggregation: Die gesammelten Daten werden in einer zentralen Datenbank gespeichert. Dies ermöglicht eine einheitliche Verwaltung und Analyse der Sicherheitsereignisse.

- Korrelation: Das SIEM-System analysiert die gesammelten Daten, um Muster, Anomalien oder verdächtige Aktivitäten zu identifizieren. Dies geschieht durch die Korrelation von Ereignissen aus verschiedenen Quellen. So können komplexe Angriffsmuster erkannt werden, die auf einen potenziellen Sicherheitsvorfall hindeuten.

- Warnmeldungen: Wenn das SIEM-System potenzielle Bedrohungen erkennt, löst es Warnmeldungen aus, die bei den Sicherheitsadministratoren ankommen. Diese Warnmeldungen werden auf der Basis vordefinierter Regeln, Verhaltensanalysen oder maschinellen Lernens ausgelöst. So können sie sowohl bekannte als auch unbekannte Bedrohungen schnell erkennen.

- Reaktion auf Vorfälle: Nachdem eine Sicherheitsbedrohung erkannt wurde, unterstützt das SIEM-System die Sicherheitsadministratoren bei der Untersuchung des Vorfalls und der Durchführung von Gegenmaßnahmen. Es stellt Werkzeuge zur forensischen Analyse zur Verfügung, um die Ursache des Vorfalls zu ermitteln. Im Rahmen der Incident-Response können die Auswirkungen der Sicherheitsvorfälle reduziert werden, um das System wieder sicherer zu machen.

4. Welche Sicherheitsbedrohungen erkennen SIEM-Systeme?

Das Thema Cybersicherheit unterliegt einem rasanten Wandel. Was heute als sicher galt, kann schon morgen zu einer realen Bedrohung werden. Umso wichtiger ist es, dass Unternehmen auf fortschrittliche Sicherheitslösungen setzen, die eine Erkennung von Bedrohungen aus verschiedenen Quellen in Echtzeit ermöglichen.

Eine gute SIEM-Lösung erkennt verschiedene Arten von Cyberangriffen und Bedrohungen. Dazu gehört Ransomware, bei der Angreifer eine Software in das Netzwerk einschleusen, um die Kontrolle über die Systeme und Daten zu bekommen. Auch Phishing-Mails, die vorgeben von einem vertrauenswürdigen Absender zu stammen, werden durch SIEM-Tools erkannt. Aber auch Bedrohungen innerhalb der Organisation hat die SIEM-Lösung im Blick, wenn beispielsweise die Mitarbeiter selbst zur Gefahr für die IT-Sicherheit werden.

5. Welche Unternehmen benötigen SIEM-Lösungen?

SIEM-Tools sind für Unternehmen jeder Größe und in verschiedenen Branchen mittlerweile unverzichtbar geworden. Insbesondere Organisationen, die hochgradig sensible Daten sammeln und verarbeiten oder hohe Compliance-Anforderungen haben, brauchen eine zuverlässige Bedrohungserkennung. Das können unter anderem Finanzinstitute und Versicherungen sein, aber auch Unternehmen aus der Gesundheitsbranche, dem Einzelhandel, dem Maschinenbau oder Technologieunternehmen.

6. Implementierung eines SIEM-Systems: Das sind die Vorteile

Die zentrale Frage in Bezug auf die Cybersicherheit besteht heute nicht mehr darin, ob es irgendwann zu einem Sicherheitsvorfall kommt, sondern wann. Daher müssen Organisationen proaktiv handeln und sich um die Implementierung eines SIEM-Systems zum Schutz vor Cyberbedrohungen kümmern.

- Erkennung von Sicherheitsvorfällen in Echtzeit: SIEM-Tools erkennen bösartige und abnormale Aktivitäten im Netzwerk in Echtzeit. Dadurch ermöglicht es die Lösung, sofort darauf zu reagieren und Schäden durch Cyberangriffe zu verhindern oder die Auswirkungen möglichst gering zu halten.

- Verbesserte Compliance: Viele Branchen unterliegen strengen Compliance-Anforderungen (z. B. GDPR, PCI DSS, HIPAA). Ein zuverlässiges SIEM-Tool hilft Unternehmen dabei, diese Anforderungen zu erfüllen. Es führt Protokolle von Sicherheitsvorfällen und unterstützt Audits.

- Risikominimierung: SIEM verkürzt die Zeit zwischen Erkennung und Behebung eines Sicherheitsvorfalls. Dadurch reduziert sich die Wahrscheinlichkeit, dass es zu Datenverletzungen und anderen Sicherheitsvorfällen kommt.

- Automation der Überwachung: Durch moderne KI-Lösungen und neuste Technologien muss die Überwachung nicht mehr manuell erfolgen. Bedrohungen zu erkennen, lässt sich in großen Teilen automatisieren.

- Erkennung unbekannter Bedrohungen: Herkömmliche Sicherheitslösungen sind meistens darauf ausgelegt, bekannte Bedrohungen zu erkennen und abzuwehren. Eine verlässliche SIEM-Detection wird kontinuierlich weiterentwickelt. Sie erkennt auch neuartige Angriffe und Anomalien im System.

7. Best Practice: Wie lässt sich SIEM im gesamten Unternehmen implementieren?

Die Implementierung der SIEM-Sicherheitslösung erfolgt in mehreren Schritten.

Schritt 1: Anforderungsanalyse

Der erste Schritt besteht darin, die konkreten Anforderungen und Ziele des Unternehmens zu verstehen. Dazu gehört die Identifizierung der zu überwachenden Systeme und Anwendungen, Compliance-Anforderungen und natürlich auch der Blick auf das Budget.

Schritt 2: Auswahl des SIEM-Tools

Basierend auf den Anforderungen des Unternehmens wählen Sie eine SIEM-Lösung aus, die diese Anforderungen am besten erfüllt. Berücksichtigen Sie Faktoren wie die Funktionalität, die Skalierbarkeit, die Integration mit vorhandenen Systemen, die Benutzerfreundlichkeit und den Support.

Schritt 3: Integration in die Netzwerke

Nach der Auswahl der SIEM-Lösung muss eine geeignete Architektur entworfen werden, die die Integration mit vorhandenen Netzwerken, Systemen und Anwendungen ermöglicht. Auch konkrete Sicherheitsrichtlinien werden jetzt formuliert.

Schritt 4: Konfiguration

Die SIEM-Lösung wird maßgeschneidert für das Unternehmen konfiguriert. Dazu gehört die Einrichtung von Datenquellen, die Definition von Alarmen und Regeln, die Konfiguration von Benutzerzugriffsrechten und vieles mehr.

Schritt 5: Datenintegration

Um effektiv zu arbeiten, muss die SIEM-Lösung Daten aus verschiedenen Quellen wie Firewall-Protokollen, Server-Logs, Anwendungsprotokollen usw. sammeln und integrieren.

Schritt 6: Schulung der Mitarbeiter

Nach der Implementierung der SIEM-Software ist es wichtig, die Mitarbeiter in der Nutzung und Bedienung der Lösung zu schulen. Sie sollten genau verstehen, wie eine Erkennung der Sicherheitsvorfälle und wie eine Reaktion auf Bedrohungen bestenfalls erfolgt. Außerdem sollten sie die Berichtsfunktionen richtig nutzen und Benutzerkonten effektiv verwalten können.

8. Die keepbit bietet umfassende Siem-Sicherheitslösungen an

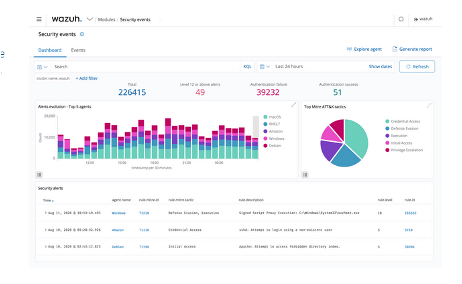

Wollen Sie Ihre Compliance-Anforderungen erfüllen und proaktiv auf Cyberbedrohungen reagieren? Dann bietet Ihnen keepbit einen effektiven SIEM-Schutz für Ihre Endgeräte und Cloud-Workloads. In einer einzigen Sicherheitsplattform sind alle relevanten Funktionen integriert. Sie ermöglicht es, Daten an einem zentralen Ort zu sammeln und auf die wachsende Komplexität der IT-Sicherheit zu reagieren. Über ein gut strukturiertes Dashboard haben Sie alles im Blick und verfolgen kritische Vorfälle in Echtzeit.

Die zentralen Funktionen der Wazuh Security Information and Event Management (SIEM)-Lösung sind:

- Endpoint Security

- Threat Intelligence

- Security Operations

- Cloud Security

Kunden können die SIEM-Lösung für 30 Tage testen und sich bei Fragen jederzeit an die Experten wenden.

9. FAQ: Häufige Fragen zu SIEM System

Was ist der Unterschied zwischen SIEM und SEM?

Sicherheitskonzepte wie SEM (Security Event Management) und SIM (Security Information Management) sind eng mit der SIEM (Security Information and Event Management) verbunden. Während SIM sich hauptsächlich auf die Sammlung und Verwaltung von Logs und anderen sicherheitsrelevanten Daten konzentriert, liegt der Fokus von SEM auf Echtzeitanalysen und -berichten über Sicherheitsereignisse. Typischerweise integrieren SIEM-Systeme beide Ansätze, damit eine umfassende Sicherheitslösung entsteht, die sowohl Vorfälle aus der Vergangenheit speichert als auch aktuelle Ereignisse berücksichtigt.

Welche Rolle spielt ein SIEM-System in der Cybersicherheitsstrategie eines Unternehmens?

Ein SIEM-System nimmt eine zentrale Position in der IT-Sicherheitsstrategie eines Unternehmens ein. Es kann Sicherheitslücken erkennen, bevor sie zum Problem werden. Unternehmen leisten damit einen entscheidenden Beitrag, ihr Sicherheitsniveau zu erhöhen.

Wie unterscheidet sich ein SIEM-System von anderen Sicherheitslösungen wie Firewalls und Antivirenprogrammen?

Während Firewalls und Antivirenprogramme den Eintritt von Bedrohungen in das Netzwerk verhindern bzw. blockieren, überwacht ein SIEM-System die IT, führt regelmäßig Sicherheitskontrollen durch und unterstützt bei der Abwehr und Untersuchung von Vorfällen. Es ist eine ganzheitliche Lösung zur Sicherheitsüberwachung und -analyse.

Wie kann ein Unternehmen die Effektivität seiner SIEM-Lösung messen?

Die Effektivität einer SIEM-Lösung kann anhand verschiedener Kennzahlen gemessen werden. Ein Indikator ist die Zeit bis zur Erkennung und Reaktion auf Sicherheitsvorfälle, die Anzahl der falsch positiven Alarme, die Reduzierung von Sicherheitsrisiken, die Einhaltung von Compliance-Anforderungen und die Gesamtkosten für die Sicherheitsüberwachung.